Me complace hablarles hoy de varias y potentes herramientas que permiten realizar un análisis de malware y su código de una forma fácil y bastante rápida, cuando necesitamos más información que la que nos ofrecen sitios clásicos como Virustotal o Metadefender.

Estos están más encaminados a ver el malware en funcionamiento, mostrando sus interacciones, procesos que lanzan, sockets de red que levantan, y otros indicadores de compromiso.

Las herramientas que te propongo conocer hoy son ideales para el incident responder, este perfil de experto en ciberseguridad dedicado a un primer análisis, contención y documentación de eventos peligrosos en entornos corporativos.

Hybrid analysis

Empecemos por una de las más populares en la actualidad. Hybrid-Analysis es un servicio de análisis de malware totalmente gratuito y mantenido por payload-security.com, que además ofrece una API REST.

Las diferentes herramientas antivirus y para análisis de red e indicadores de compromiso nos permiten, en minutos, lanzar cualquier* aplicación en vivo gracias a su sandbox y obtener pasado un tiempo datos exhaustivos sobre su comportamiento.

Por ejemplo, encontramos datos relevantes en este análisis de Wannacry, aquel ransomware que tanto dio que hablar en 2016/2017.

Tenemos mucha información condensada en cada análisis: indicadores maliciosos, sospechosos o informativos, capturas de pantalla, strings (cadenas de texto), trazas de red, archivos analizados y por supuesto una valiosa interacción de la comunidad.

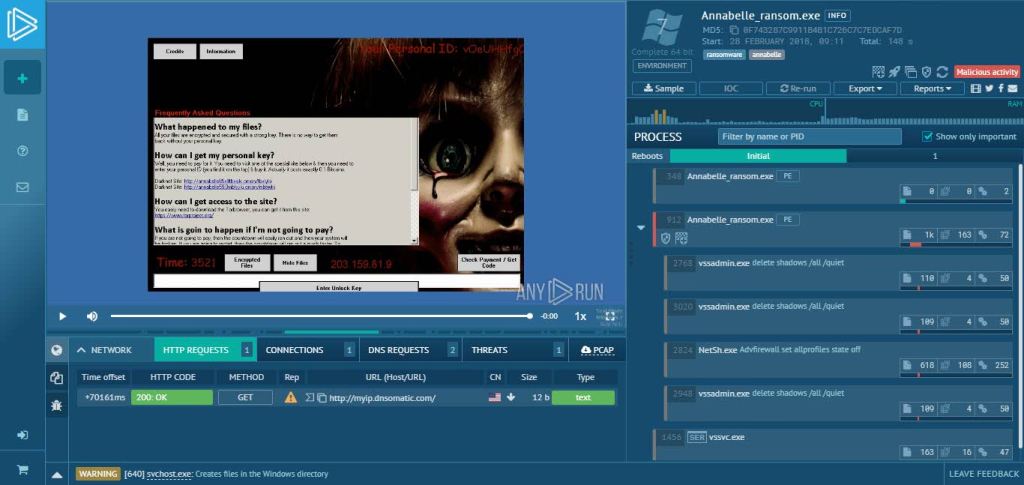

Anyrun

AnyRun es un servicio online que nos permite verificar el vivo y en directo el comportamiento de malware potencial. Es posible que no se trate de una amenaza, pero en caso de serlo nos daremos cuenta y sin ser afectados.

Como el resto de servicios online que propongo, no requiere instalación alguna, pagos (aunque es freemium, tenganlo en cuenta) ni tampoco esperas. Te recomiendo echar un vistazo a este review de AnyRun.

Podemos usar esta herramienta para un análisis en profundidad de nuevos objetos maliciosos y potenciales ataques Día Cero (desconocidos). Nos proporciona un análisis de malware de tipo estático y dinámico.

Como digo, es un servicio freemium y eso se nota en cosas como el timeout -tiempo que podemos utilizar la máquina remota para desencadenar el uso de cualquier ejecutable- limitado a 60 segundos. Las solicitudes por minuto y el tamaño de archivo se ven limitadas igualmente.

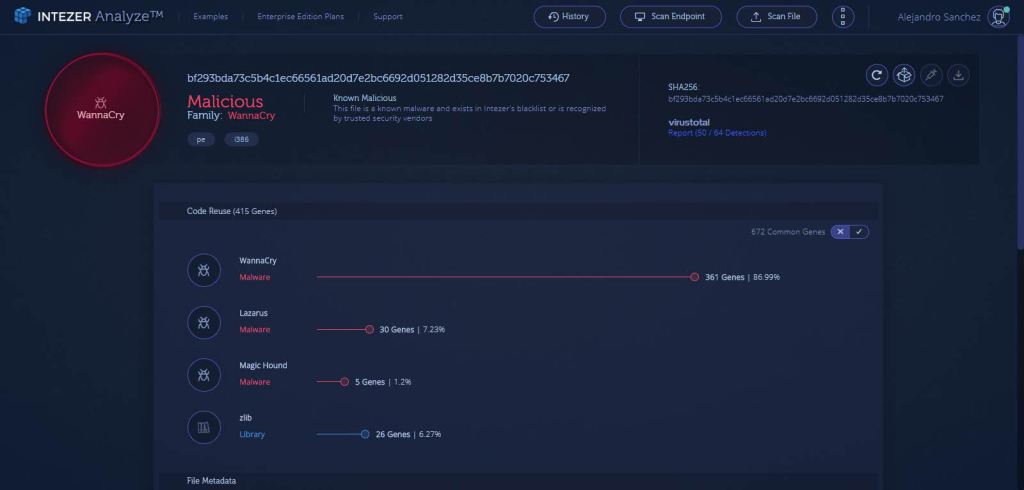

Intezer Analyze

Intezer cuenta con una interfaz gráficamente atractiva, más minimalista y con menos datos que, por ejemplo, Hybrid Analsysis. Se centra en marcar el ADN de los binarios usados por cada muestra, mostrando la posible similitud con otras amenazas, lo que indique reutilización de fragmentos de su código.

Un añadido que me parece interesante por parte de Intezer Analyze es que en su día liberaron la característica que permite lanzar escaneos en nuestras máquinas utilizando su Endpoint Escaner, que podemos conseguir gratis.

Con este escaner podemos detectar amenazas ejecutándose en memoria, como inyecciones de código. No requiere instalación (aunque sí usar una llave de API) y lleva pocos pasos utilizarlo, recomendable para cualquier analista de ciberseguridad.

No todo es tan positivo, sin embargo. Sobre todo si lo comparamos con Hybrid Analysis, dado que cuenta con más restricciones que deberemos desbloquear pagando. Un ejemplo son los informes privados o el uso del plugin IDA Pro para reversing. Con todo, una alternativa a considerar.

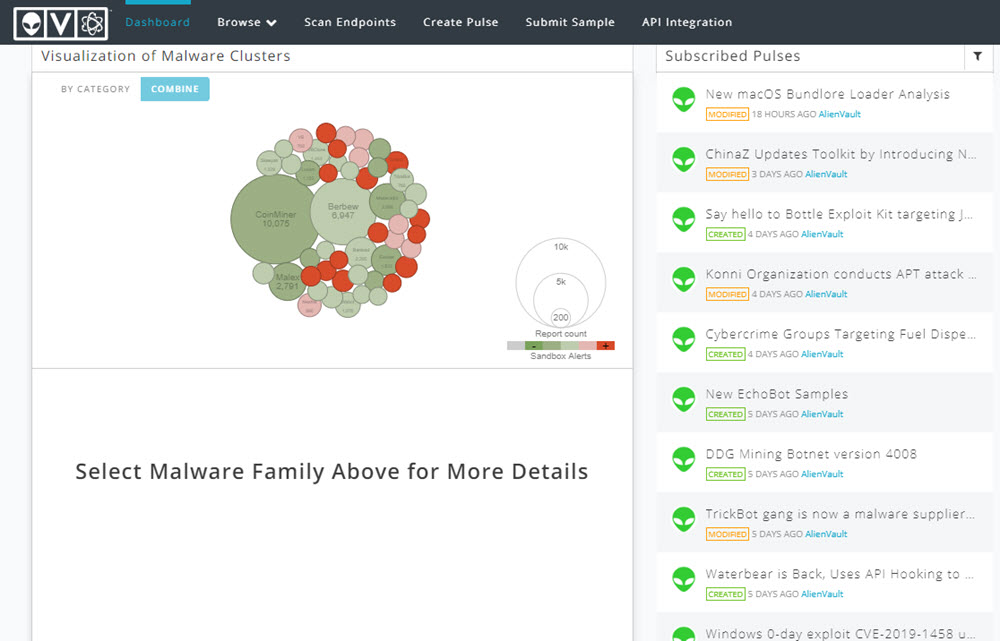

Alienvault OTX

Finalmente encontramos el servicio Alienvault Open Threat Exchange, un servicio online destinado a investigadores y blue teams para escanear endpoints en busca de indicadores de compromiso (IOCs) reconocidos por AlienVault.

Podemos usarlo en servidores así como en nuestras máquinas Windows, Linux o Mac OS para analizar diferentes tipos de malware.

También podemos acceder a los datos recogidos por otros análisis lanzados por la comunidad de Alienvault para buscar patrones de infección. Su API nos ayudará a simplificar tareas repetitivas.

Conclusiones

Si me tuviera que quedar con una herramienta sobre el resto, el caso es que no lo haría. Cada una tiene sus puntos fuertes y usos.

Hybrid Analysis o AnyRun nos permiten contemplar en tiempo real la afectación del malware (cosa a veces muy útil) ofreciendo gran cantidad de datos. Por su parte, Intezer nos ofrece un producto más austero pero que ofrece un enfoque interesante.

Por último decir que existen aún otras soluciones de mucho renombre y que recomendaría sin problemas, como puede ser McAfee ATD o Check Point Sandblast.