Los ataques de denegación de servicio distribuido (DDoS) ahora son ocurrencias cotidianas. Ya seas un pequeño sin fines de lucro o un gran conglomerado multinacional, tus servicios en línea (correo electrónico, sitios web, cualquier cosa que enfrente a Internet) pueden ser ralentizados o detenidos por completo por un ataque DDoS. Además, los ataques DDoS a veces se utilizan para distraer sus operaciones de ciberseguridad, mientras que otras actividades criminales, como el robo de datos o la infiltración de la red, está en marcha.

Ataques DDoS Cada vez más grandes, más frecuentes

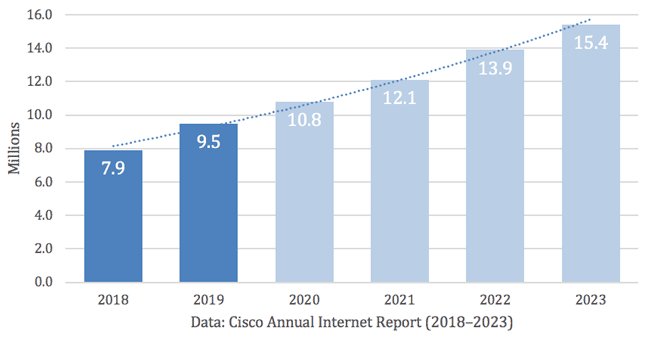

El primer ataque de denegación de servicio distribuido conocido ocurrió en 1996 cuando Panix, ahora uno de los proveedores de servicios de Internet más antiguos, fue desconectado durante varios días por una inundación SYN, una técnica que se ha convertido en un ataque DDoS clásico. En los próximos años los ataques DDoS se volvieron comunes y Cisco predice que el número total de ataques DDoS se duplicará de los 7,9 millones vistos en 2018 a algo más de 15 millones para 2023.

Total de ataques DDoS

Pero no es sólo el número de ataques DDoS que están aumentando; como los chicos malos están creando botnets cada vez más grandes – el término para los ejércitos de dispositivos hackeados que se utilizan para generar tráfico DDoS. A medida que las botnets se vuelven más grandes, la escala de los ataques DDoS también está aumentando. Un ataque de denegación de servicio distribuido de un gigabit por segundo es suficiente para eliminar a la mayoría de las organizaciones de Internet, pero ahora estamos viendo tamaños de ataque máximos que superan un terabit por segundo generados por cientos de miles o incluso millones de dispositivos subornados. Para obtener más información sobre lo que está técnicamente involucrado en un ataque de denegación de servicio distribuido, vea nuestro post ¿Qué es un ataque DDoS?, y nuestro video QUIÉN, QUÉ, PORQUE, DONDE de los ataques DDoS.

El costo de los ataques DDoS

Dado que el tiempo de inactividad de los servicios de TI cuesta a las empresas en cualquier lugar de $300,000 a más de $1,000,000 por hora, puede ver que el golpe financiero incluso de un corto ataque DDoS podría dañar seriamente sus resultados finales. Para comprender qué impacto podría tener un ataque de denegación de servicio distribuido en su organización y su planificación de ciberseguridad, consulte nuestro documento técnico Cómo analizar el impacto empresarial de los ataques DDoS.

Los cinco ataques DDoS más famosos (por ahora)

Para darle una idea, y no una pequeña cantidad de miedo, sobre cómo son estos ataques «en la naturaleza», vamos a echar un vistazo a algunos de los ataques DDoS más notables hasta la fecha. Nuestras opciones incluyen algunos ataques DDoS que son famosos por su escala, mientras que nuestros otros son debido a su impacto y consecuencias.

1. El ataque de AWS DDoS en 2020

Amazon Web Services,el gorila de 800 libras de toda la computación en la nube, fue golpeado por un gigantesco ataque DDoS en febrero de 2020. Este fue el ataque DDoS más extremo de la historia y se dirigió a un cliente de AWS no identificado mediante una técnica denominada reflexión del protocolo ligero de acceso a directorios (CLDAP) sin conexión. Esta técnica se basa en servidores CLDAP de terceros vulnerables y amplifica la cantidad de datos enviados a la dirección IP de la víctima de 56 a 70 veces. El ataque duró tres días y alcanzó un máximo de 2,3 terabytes por segundo.

Por qué importa el ataque de AWS

Si bien la interrupción causada por el ataque de AWS DDoS fue mucho menos grave de lo que podría haber sido, la magnitud del ataque y las implicaciones para los clientes de alojamiento de AWS que potencialmente pierden ingresos y sufren daños a la marca son significativas.

2. Los ataques Mirai Krebs y OVH DDoS en 2016

El 20 de septiembre de 2016, el blog del experto en ciberseguridad Brian Krebs fue agredido por un ataque DDoS de más de 620 Gbps,que en ese momento, fue el mayor ataque jamás visto. El sitio de Krebs había sido atacado antes. Krebs había registrado 269 ataques DDoS desde julio de 2012, pero este ataque era casi tres veces más grande que cualquier cosa que su sitio o, para el caso, Internet había visto antes.

La fuente del ataque fue la botnet Mirai, que, en su apogeo más tarde ese año, consistió en más de 600.000 dispositivos comprometidos de Internet de las cosas (IoT), como cámaras IP, routers domésticos y reproductores de vídeo. La botnet Mirai había sido descubierta en agosto de ese mismo año, pero el ataque al blog de Krebs fue su primera gran salida.

El próximo ataque a la botnet Mirai el 19 de septiembre se dirigió a uno de los mayores proveedores de alojamiento europeos, OVH, que alberga aproximadamente 18 millones de aplicaciones para más de un millón de clientes. Este ataque fue contra un solo cliente de OVH no revelado y impulsado por unos 145.000 bots, generando una carga de tráfico de hasta 1,1 terabits por segundo,y duró unos siete días. Pero OVH no iba a ser la última víctima de Botnet Mirai en 2016 … por favor vea la siguiente sección.

Por qué importan los ataques Mirai Krebs y OVH

La botnet Mirai fue un paso significativo en lo poderoso que podría ser un ataque DDoS. El tamaño y la sofisticación de la red Mirai no tenían precedentes, al igual que la escala de los ataques y su enfoque.

Video: ¿Qué es Mirai y cómo te proteges de él?

3. El ataque Mirai Dyn DDoS en 2016

Antes de discutir el tercer ataque notable Mirai botnet DDoS de 2016, hay un evento relacionado que debe mencionarse: El 30 de septiembre, alguien que dice ser el autor del software Mirai lanzó el código fuente en varios foros de hackers y la plataforma Mirai DDoS ha sido replicada y mutada decenas de veces desde entonces.

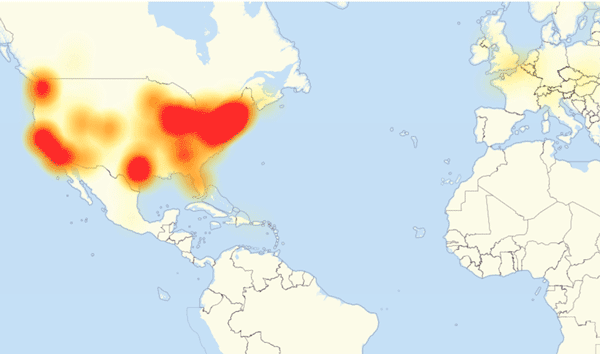

El 21 de octubre de 2016, Dyn, un importante proveedor de Servicios de Nombres de Dominio (DNS), fue asaltado por una inundación de tráfico de un terabit por segundo que luego se convirtió en el nuevo récord de un ataque DDoS. Hay algunas pruebas de que el ataque DDoS puede haber alcanzado realmente una tasa de 1,5 terabits por segundo. El tsunami de tráfico desconectó los servicios de Dyn, lo que hace inaccesibles una serie de sitios web de alto perfil, como GitHub, HBO, Twitter, Reddit, PayPal, Netflix y Airbnb. Kyle York, director de estrategia de Dyn, informó: «Observamos 10 millones de millones de direcciones IP discretas asociadas con la botnet Mirai que formaron parte del ataque».

Por qué importa el ataque Mirai Dyn

Mirai admite ataques complejos de múltiples vectores que dificultan la mitigación. A pesar de que la botnet Mirai fue responsable de los mayores asaltos hasta ese momento, lo más notable de los ataques Mirai 2016 fue el lanzamiento del código fuente Mirai que permite a cualquier persona con modestas habilidades de tecnología de la información para crear una botnet y montar un ataque de denegación de servicio distribuido sin mucho esfuerzo.

4. El ataque DDoS de los seis bancos en 2012

El 12 de marzo de 2012, seis bancos estadounidenses fueron blanco de una ola de ataques DDoS: Bank of America, JPMorgan Chase, U.S. Bank, Citigroup, Wells Fargo y PNC Bank. Los ataques fueron llevados a cabo por cientos de servidores secuestrados de una red de bots llamada Brobot con cada ataque generando más de 60 gigabits de tráfico de ataque DDoS por segundo.

En ese momento, estos ataques eran únicos en su persistencia: en lugar de intentar ejecutar un ataque y luego retroceder, los perpetradores bombardearon a sus objetivos con una multitud de métodos de ataque para encontrar uno que funcionara. Por lo tanto, incluso si un banco estaba equipado para hacer frente a algunos tipos de ataques DDoS, estaban indefensos contra otros tipos de ataques.

Por qué importa el ataque de los seis bancos

El aspecto más notable de los ataques bancarios en 2012 fue que los ataques fueron, supuestamente, llevados a cabo por las Brigadas Izz ad-Din al-Qassam,el ala militar de la organización palestina Hamas. Además, los ataques tuvieron un enorme impacto en los bancos afectados en términos de ingresos, gastos de mitigación, problemas de servicio al cliente y la marca e imagen de los bancos.

5. El ataque github en 2018

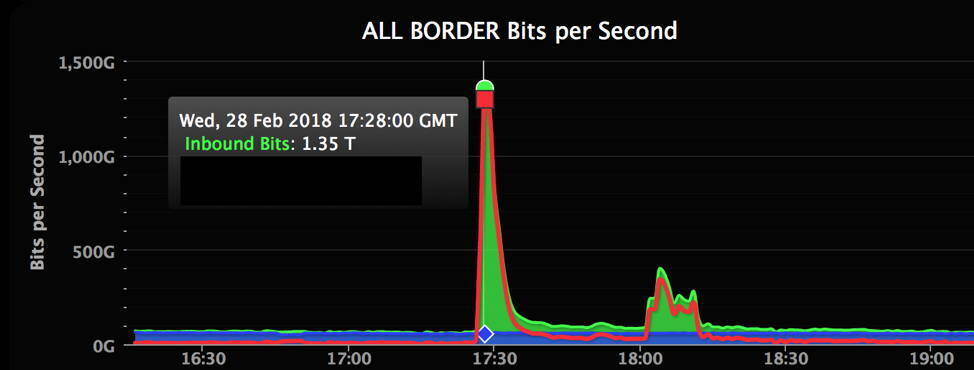

El 28 de febrero de 2018, GitHub, una plataforma para desarrolladores de software, fue golpeado con un ataque DDoS que llegó a 1,35 terabits por segundo y duró aproximadamente 20 minutos. Según GitHub,el tráfico se remonta a«más de mil sistemas autónomos diferentes (ASN) a través de decenas de miles de puntos de conexión únicos.«

El siguiente gráfico muestra cuánto de una diferencia había entre los niveles de tráfico normales y los del ataque.

A pesar de que GitHub estaba bien preparado para un ataque DDoS sus defensas estaban desbordadas, simplemente no tenían forma de saber que se lanzaría un ataque de esta escala. Como GitHub explicó en el informe de incidentes de la compañía:«Durante el último año hemos implementado un tránsito adicional a nuestras instalaciones. Hemos más que duplicado nuestra capacidad de tránsito durante ese tiempo, lo que nos ha permitido soportar ciertos ataques volumétricos sin impacto a los usuarios … Aún así, ataques como este a veces requieren la ayuda de socios con redes de tránsito más grandes para proporcionar bloqueo y filtrado».

Por qué importa el ataque de GitHub

El ataque DDoS de GitHub fue notable por su escala y el hecho de que el ataque se organizó mediante la explotación de un comando estándar de Memcached, un sistema de almacenamiento en caché de base de datos para acelerar sitios web y redes. La técnica de ataque DDoS de Memcached es particularmente eficaz, ya que proporciona un factor de amplificación – la relación entre el tamaño de la solicitud del atacante y la cantidad de tráfico de ataque DDoS generado – de hasta 51.200 veces asombrosos.

Otros ataques notables de denegación de servicio distribuidos

6. Ocupar central, Hong Kong DDoS Ataque en 2014

El ataque de varios días PopVote DDoS se llevó a cabo en 2014 y se dirigió al movimiento de base con sede en Hong Kong conocido como Occupy Central,que estaba haciendo campaña por un sistema de votación más democrático.

En respuesta a sus actividades, los atacantes enviaron grandes cantidades de tráfico a tres de los servicios de alojamiento web de Occupy Central, así como a dos sitios independientes, PopVote, un sitio de elecciones simulados en línea, y Apple Daily, un sitio de noticias, ninguno de los cuales era propiedad de Occupy Central, pero apoyó abiertamente su causa. Presumiblemente, los responsables estaban reaccionando al mensaje prodemocrático de Occupy Central.

El ataque atornó a los servidores Occupy Central con paquetes disfrazados de tráfico legítimo y se ejecutó utilizando no una, no dos, sino cinco botnets y resultó en niveles de tráfico máximos de 500 gigabits por segundo.

Por qué importa el ataque central de Occupy

Se informó que los atacantes probablemente estaban conectados con el gobierno chino,nunca ha habido pruebas concluyentes y, perversamente, el ataque podría haber sido destinado a hacer que el gobierno chino se viera mal. El ataque también puede haber proporcionado cobertura para los piratas informáticos que lograron extraer los detalles del personal de Occupy Central de una base de datos para montar una extensa campaña de phishing posterior.

7. El ataque DDoS de CloudFlare en 2014

En 2014, CloudFlare, un proveedor de ciberseguridad y red de distribución de contenido, fue golpeado por un ataque DDoS estimado en aproximadamente 400 gigabits por segundo de tráfico. El ataque, dirigido a un solo cliente de CloudFlare y dirigido a servidores en Europa, se lanzó utilizando una vulnerabilidad en el protocolo de protocolo de tiempo de red (NTP) que se utiliza para garantizar que los relojes de los equipos sean precisos. A pesar de que el ataque fue dirigido a sólo uno de los clientes de CloudFlare, fue tan poderoso que degradó significativamente la propia red de CloudFlare.

Por qué importa el ataque de CloudFlare

Este ataque ilustra una técnica en la que los atacantes utilizan direcciones de origen falsificadas para enviar respuestas de servidor NTP falsas a los servidores del destino de ataque. Este tipo de ataque se conoce como un «ataque de reflexión», ya que el atacante es capaz de «rebotar» las solicitudes falsas fuera del servidor NTP mientras oculta su propia dirección y debido a una debilidad en el protocolo NTP, el factor de amplificación del ataque puede ser hasta 206 veces,haciendo de los servidores NTP una herramienta DDoS muy eficaz. Poco después del ataque, el equipo de preparación para emergencias informáticas de Estados Unidos explicó que los ataques de amplificación de NTP son «especialmente difíciles de bloquear» porque «las respuestas son datos legítimos procedentes de servidores válidos».

8. El ataque Spamhaus DDoS en 2013

En 2013, un gran ataque DDoS fue lanzado contra Spamhaus,un proveedor de inteligencia de amenazas sin fines de lucro. Aunque Spamhaus, como organización antispam, estaba y sigue siendo amenazado y atacado regularmente y tenía servicios de protección DDoS ya en su lugar, este ataque , un ataque de reflexión estimado en 300 gigabits de tráfico por segundo, era lo suficientemente grande como para golpear su sitio web y parte de sus servicios de correo electrónico fuera de línea.

Por qué importa el ataque de Spamhaus

El ciberataque fue rastreado a un miembro de una compañía holandesa llamada Cyberbunker, que aparentemente había apuntado a Spamhaus después de que la lista negra de la compañía para el spam. Esto ilustra que las empresas o los empleados no autorizados pueden montar ataques DDoS con inmensas consecuencias legales perjudiciales y graves de la marca.

Prevención de ataques DDoS con soluciones de protección DDoS de A10

A pesar de que los nuevos tipos de ataques de denegación de servicio distribuido aparecen con frecuencia, el sistema de protección contra amenazas (TPS) Thunder® de A10 emplea estrategias avanzadas de defensa que protegen contra todo tipo de ciberataques, incluidos nuevos y novedosos ataques DDoS que podrían derribar sus servicios en línea e internos. Visite la página de la solución de protección DDoS de A10 para obtener más información.

Para obtener información adicional, incluidas las principales búsquedas de reflectores y la información de investigación DDoS realizada por los atacantes, descargue el informe completo de A10 Networks, The State of DDoS Weapons.

Fuente: Blog A10 Networks