No te unas al ejército de botnets de IoT

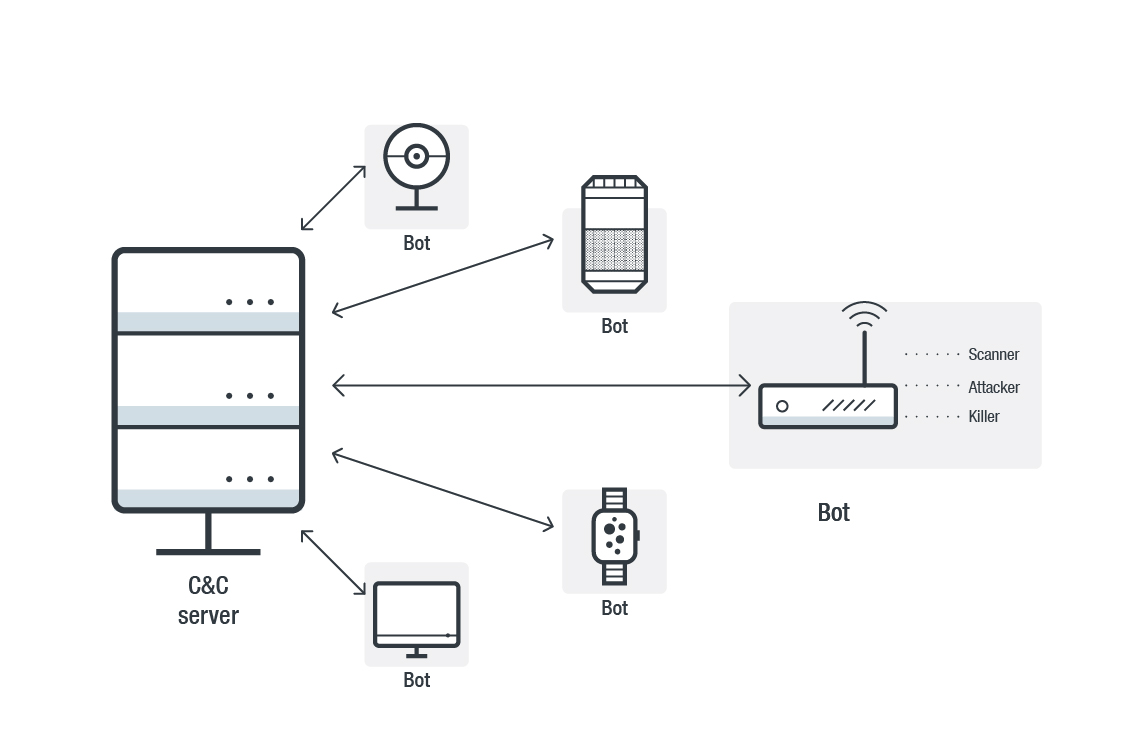

Cuando el Internet de las cosas (IoT) está armado para lanzar ataques DDoS, se llama DDoS of Things. El problema es que muchos dispositivos IoT de consumo pueden ser fácilmente secuestrados y formar parte de tales botnets de IoT, que luego se utilizan para alimentar ataques DDoS multi-vector más grandes, más inteligentes y más devastadores que nunca. Podemos ver claramente que los ataques DDoS se han vuelto más comunes, aumentando en proporción directa al aumento en el número de dispositivos IoT.

Uno podría preguntar cuántos dispositivos IoT están conectados a Internet. En 2017, Gartner pronostica que habría 8.400 millones de dispositivos de Internet de las cosas para 2020. En ese momento parecía un gran número, pero sólo dos años más tarde en 2019, ya había 26 mil millones de dispositivos IoT. Esto ha resultado ser un gran problema porque los dispositivos IoT son inherentemente vulnerables por lo que la creación de una botnet se ha vuelto ridículamente fácil.

«Se prevé que las estimaciones globales del número total de ataques DDoS se duman a 14,5 millones para 2022»

Las organizaciones tienen una serie de herramientas que pueden usar para mitigar los ataques DDoS causados por las botnets de IoT, incluidos los controles de administración de acceso y el cifrado de todas las comunicaciones. Pero el cifrado puede introducir otros problemas como la capacidad de ocultar troyanos y virus en el tráfico cifrado, por lo que el descifrado SSL y soluciones de inspección SSL son necesarios para erradicar el malware.

Una de las maneras más fáciles de evitar que los dispositivos IoT se inscriban en una botnet de IoT es actualizando la contraseña predeterminada de fábrica en su dispositivo IoT, pero, desafortunadamente, muchos consumidores no entienden el problema o tienen las habilidades necesarias y, en algunos casos, los dispositivos IoT están diseñados de tal manera que sus credenciales no se pueden actualizar o, en caso de vulnerabilidades, no se pueden parchear.

La conclusión es que los sistemas y el firmware que se ejecutan en dispositivos conectados son vistos como la mayor vulnerabilidad del mundo IoT debido a su limitada capacidad para ser actualizados y parcheados.

El Internet de las cosas (IoT) y cómo se usa para los ataques DDoS

El Internet de las cosas es el término utilizado para la constelación de dispositivos físicos (las «cosas») conectados a Internet, que pueden intercambiar datos con otros dispositivos conectados a Internet.

Hay un número asombroso de tipos de dispositivos en el Internet de las cosas, incluyendo televisores inteligentes, routers de Internet en casa, cámaras IP, e incluso refrigeradores y botes de basura robótica que sacan la basura. Debido a la mercantilización sin fin de la electrónica, cualquier cosa se puede diseñar con tecnología digital para conectarse a Internet y otros dispositivos, incluyendo personas y procesos.

Esto se ha llamado Internet de Todo (IoE) y la promesa es hacer que nuestros datos sean más significativos, valiosos y relevantes. Por lo tanto, es fácil ver cómo los delincuentes cibernéticos pueden cooptlos para ataques DDoS botnet IoT, como los ataques Mirai Krebs y OVH DDoS en 2016.

Categorías de aplicaciones de Internet de las cosas (IoT)

Pero dando vueltas a IoT, hay cinco categorías principales de aplicaciones de Internet de las cosas que pueden causar problemas de ciberseguridad.

Internet de las cosas del consumidor

El Internet de las cosas de consumo incluye dispositivos como relojes inteligentes que monitorean su biometría, cajas de basura que limpian los residuos de su gato para usted, y productos de altavoces inteligentes como el Amazon EchoPlus para ayudar a administrar y organizar su vida. Todos estos dispositivos han sido diseñados para ser lo más simples posible de implementar, pero esa simplicidad tiene un lado oscuro. Por ejemplo, los sistemas Android vulnerables con puertas traseras de diagnóstico sin protección que cuando se ven comprometidos se pueden incorporar a las redes de bots de IoT.

Internet comercial de las cosas

Los sistemas de IoT comercial incluyen dispositivos que supervisan las condiciones ambientales para, por ejemplo, mejorar la experiencia de los huéspedes del hotel y sistemas de control de edificios de oficinas que administran el acceso de los empleados durante la pandemia de Covid-19.

Internet industrial de las cosas

El Internet de las cosas industrial (IIoT), también conocido como Internet industrial, son sistemas que monitorean, recopilan, intercambian, analizan y entregan datos para permitir decisiones empresariales más rápidas y procesos más eficientes para los fabricantes. Un buen ejemplo de ello es la tecnología Kiva de Amazon, que localiza los productos almacenados y los lleva a los trabajadores. Desafortunadamente, algunas de estas soluciones se han encontrado para ser vulnerables a la piratería y se inscriben en botnets.

Un Internet industrial vulnerable de las cosas fomenta el crecimiento de botnets de IoT y ataques DDoS. Los ataques suelen ser de sistemas de control industrial (ICS), que son una colección de sistemas que trabajan juntos para automatizar u operar procesos industriales, como sistemas de control distribuidos (DCS) e interfaces de máquinas humanas (HMI).

Internet de las cosas de la infraestructura

Infrastructure IoT es la infraestructura fundamental que conecta y administra las ciudades inteligentes. Un ejemplo de esto es el uso de cámaras CCTV para optimizar el flujo de tráfico automático y peatonal que incluye todos los conceptos básicos de La infraestructura IoT:

- Sensores y controladores de hardware que compilan datos del entorno

- Software que reside en la nube que se encarga de analizar lo que el hardware recopila

- Conectividad para transmitir datos de hardware a software, como enrutadores

- Y una interfaz de usuario para interactuar con todo el sistema

Internet de las cosas militares

El Internet de las cosas militares, también conocido como Internet de Battlefield Things, combina aspectos del Internet de las cosas del consumidor (dispositivos IoT portátiles con sensores integrados como trajes y cascos de combate inteligentes), IoT comercial (monitores ambientales), Internet de las cosas industrial (dispositivos y análisis utilizados para rastrear suministros y equipos desde el almacén hasta el campo de batalla), y la versión militar de Infrastructure IoT (también conocida como Cloud Combat).

El Internet de las Cosas Militares es un reino que es casi imposible de analizar debido a las preocupaciones de seguridad nacional, pero imagina estar en un campo de batalla y la oposición lanza un ataque DDoS usando una botnet de IoT compuesta por todo tu uniforme inteligente y equipo de campo de batalla; los riesgos y consecuencias serían catastróficos.

A10 Networks mitiga los ataques DDoS causados por botnets de IoT

El sistema de protección contra amenazas (TPS®®) de A10 Networks ofrece una solutio de protección DDoS inteligente, de alta precisión y alto rendimiento que mitiga una gran variedad de ataques DDoS, incluido el DDoS de Things. Con el crecimiento de los ataques DDoS basados en IoT a velocidades sin precedentes, nuestra solución de protección DDoS de mayor rendimiento garantiza la disponibilidad continua de servicios en estos tiempos exigentes.

Fuente: Blog A10 Networks