El equipo de investigación de día cero de Tenable encontró tendencias alentadoras en la rapidez con la que los proveedores de software están respondiendo a nuestras divulgaciones privadas, así como en cómo están abordando vulnerabilidades críticas y de alta gravedad.

Si alguien me dijera al comienzo del bloqueo COVID-19 en marzo de 2020 que los proveedores de software acelerarían el tiempo que tardan en parchear posibles vulnerabilidades del Zero Day*, me habría reído y dicho que era un deseo. Claramente estaba MAL.

Tenable Research comparó el número de parches emitidos por los proveedores de software para vulnerabilidades críticas y de alta gravedad en el primer semestre de 2020 con los mismos períodos en los cuatro años anteriores. También examinamos los tiempos de respuesta promedio a las revelaciones de vulnerabilidad Zero Day de nuestro propio equipo en el primer semestre de este año. En ambos casos, los resultados son sorprendentes. Por ejemplo, en el primer semestre de 2020, el número de parches emitidos por los proveedores de software para vulnerabilidades críticas y de alta gravedad fue aproximadamente un 25% mayor que en el primer semestre de 2019. Del mismo modo, observamos una reducción drástica en el tiempo que los proveedores tardaron en responder a nuestras propias divulgaciones de Zero Day.

¿Qué está impulsando este aumento de la actividad? Es difícil demostrar empíricamente, pero creemos que el cambio al trabajo desde casa necesario por la pandemia COVID-19 no sólo ha dado lugar a un nuevo conjunto de desafíos para los empleadores de todo el mundo, sino que también ha creado un caldo de cultivo para los ciberdelincuentes que buscan aprovechar el nuevo ataque a la superficie. En esta entrada de blog, exploramos estadísticas clave relacionadas con la divulgación de vulnerabilidades y parches en el primer semestre de 2020, así como cómo esos esfuerzos están ayudando a contrarrestar estas amenazas aumentadas.

Parches para vulnerabilidades críticas y de alta gravedad en aumento

En el primer semestre de 2020, los proveedores reparó 3.618 vulnerabilidades críticas y de alta gravedad, un aumento del 25% con respecto a los 2.903 parcheados en el primer semestre de 2019. Elegimos romper la comparación para el primer semestre del año, ya que esta fue nuestra primera incursión en un evento global a gran escala que no tiene precedentes en el siglo pasado.

Al examinar las tendencias generales de vulnerabilidad de 2017 a 2019, encontramos que los proveedores reparó, en promedio, 2.802 vulnerabilidades críticas y de alta gravedad en el primer semestre de cada año (2.903 en el primer semestre de 2019; 3.095 en el primer semestre de 2018; y 2.409 en el primer semestre de 2017); visto de esta manera, encontramos un aumento de aproximadamente el 30% en el número de vulnerabilidades críticas y de alta gravedad parcheadas en el primer semestre de 2020 en comparación con el promedio de la primera mitad de los tres años anteriores.

El aumento puede atribuirse, en parte, a una mayor conciencia en todo el mundo. Año tras año, hemos visto hallazgos más proactivos a medida que los proveedores adoptan las mejores prácticas del ciclo de vida de desarrollo seguro, más atacantes buscan explotar una superficie de ataque en expansión y más investigadores buscan defectos críticos, todos los cuales resultan en un aumento en el número de vulnerabilidades reportadas.

Sin embargo, creemos que el aumento en el primer semestre de 2020 equivale a algo más que una continuación de las líneas de tendencia establecidas. Creemos que las políticas de trabajo desde el hogar promulgadas por organizaciones de todo el mundo en respuesta a la pandemia mundial han alterado enormemente la superficie de ataque. Estamos viendo más puntos de conexión fuera del «perímetro», más infraestructura en la nube y aplicaciones que se están aprovechando, más herramientas de videoconferencia y colaboración que se aceptan, más servidores VPN en uso y más redes WiFi de nivel de consumidor que se utilizan para fines empresariales, todo en el interés de mantener las organizaciones en funcionamiento mientras los empleados se mueven al trabajo desde casa.

Si extrapolamos estos datos en una proyección de año completo para 2020, creemos que los proveedores probablemente parchearán al menos 275 vulnerabilidades críticas y de alta gravedad más este año que en todo el año 2019. A pesar de los desafíos únicos de 2020, el número de vulnerabilidades críticas y de alta gravedad que se parchearán este año sigue creciendo.

El mes de julio, en particular, fue lo que algunos podrían llamar «temporada de CVE», teniendo en cuenta tanto el gran número de parches emitidos para los CVEs como la gravedad de los mismas. El Martes de parches de julio de Microsoft incluyó correcciones para más de 123 CVEs, mientras que la actualización trimestral de parches críticos de Oracle en julio incluía correcciones para 284 CVEs.

Si no era suficiente mantenerse al día con la cadencia de las actualizaciones de parches programadas regularmente de proveedores como Microsoft y Oracle, las divulgaciones de vulnerabilidades de alta gravedad en soluciones de redes y aplicaciones web garantizaron que julio de 2020 fuera un mes agotador para los defensores. Al menos cinco vulnerabilidades de alto perfil recibieron una puntuación CVSSv3 de 10,0 a principios de julio, incluidas las de la solución BIG-IP de F5, SAP NetWeaver, Palo Alto Networks PAN-OS y Windows DNS Server de Microsoft. En total, se emitieron parches para 753 vulnerabilidades críticas y de alta gravedad en julio.

Una mirada más cercana a los tiempos de respuesta de día cero

Tenable Research también examinó dos bloques distintos de tiempo en 2020, revelando algunas diferencias clave en la actividad de respuesta de Zero Day a medida que las organizaciones de todo el mundo promulgaron sus estrategias de respuesta a la pandemia.

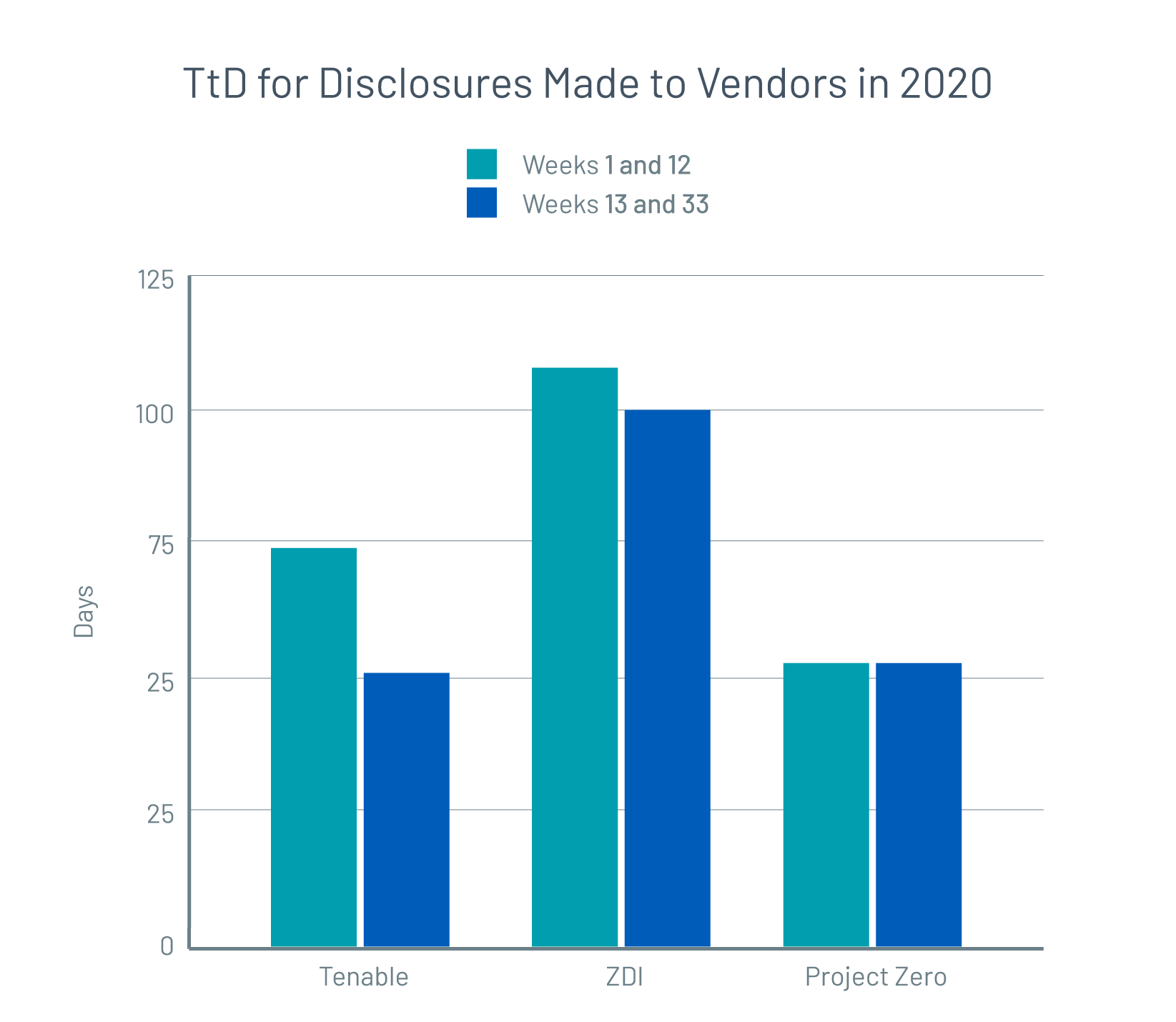

Comparamos el tiempo con la divulgación pública (TtD) en las semanas 1 a 12 de 2020 (aproximadamente del 1 de enero al 21 de marzo, cuando el bloqueo generalizado apenas comenzaba a promulgarse en muchas partes del mundo) contra las semanas 13 a 33 (aproximadamente del 22 al 15 de marzo, durante las cuales se promulgaron plenamente las estrategias de respuesta de las pandemias). En las semanas 13 – 33, descubrimos que TtD —el tiempo promedio entre nuestro primer contacto con un proveedor que les alertaba de una vulnerabilidad potencial y cuando el proveedor lanzó una versión actualizada de su producto que contenía una corrección— era aproximadamente un 30% más rápido que en las semanas 1 – 12.

Y el aumento de la velocidad no se debe a una reducción de volumen. Tenable Research reveló 14 vulnerabilidades en las primeras 12 semanas de 2020 en comparación con 27 en semanas 13 – 33 (aproximadamente 15% más por semana que el primer período de tiempo). Semanas 34 en adelante no se han considerado intencionalmente para el alcance de esta entrada de blog, a pesar de que el TtD es aún más menor para esas semanas, ya que no todas las vulnerabilidades reportadas a los proveedores han sido parcheadas todavía o divulgado públicamente.

En las semanas 1 – 12 de 2020, el tiempo promedio desde nuestro primer contacto hasta el lanzamiento del parche del proveedor fue de 72 días. A medida que la pandemia mundial comenzó a enfurecer, muchos casos del proceso de divulgación se interrumpieron. Sin embargo, el TtD promedio durante este período vio un aumento insignificante. Por otro lado, en las semanas 13-33, TtD disminuyó drásticamente a 51 días. Basándonos en datos disponibles públicamente de programas similares de Zero Day, observamos tendencias similares, con tiempos de respuesta estables o mejorando a pesar de los desafíos únicos de 2020. Creemos que la aceleración de TtD beneficia a los usuarios de software empresarial. La rápida respuesta desde el contacto inicial del proveedor hasta la liberación de un parche ayuda en gran medida a los esfuerzos de administración de vulnerabilidades, ya que minimiza el período de tiempo durante el cual una implementación es vulnerable a la explotación.

Dada la superficie de ataque en constante expansión, es fundamental que las organizaciones identifiquen posibles amenazas cibernéticas y las mitiguen rápidamente. Los números presentados aquí, con suerte, ofrecen un estímulo para que los investigadores y proveedores trabajen en divulgaciones coordinadas, ayudando a elevar la postura de seguridad de todo el ecosistema. Este proceso funciona mejor cuando los investigadores de seguridad y los proveedores de software trabajan juntos para lanzar una mitigación eficaz en lugar de detener la colaboración después de que se ha cumplido una recompensa por errores. La aceleración del proceso de divulgación a parche para cualquier vulnerabilidad de Zero Day solo será más crucial a medida que más y más CVEs amenacen entornos de trabajo cada vez más distribuidos.

Conor O’Neill de Tenable, Pablo Ramos y James Sebree contribuyeron a este informe.

Aprende más

- Ponte al día con nuestro último aviso,«Las agencias gubernamentales advierten de actores patrocinados por el Estado que explotan vulnerabilidades públicamente conocidas»

- Descargue el informe, «Vulnerabilidades persistentes: sus causas y el camino hacia adelante«

- Lea la entrada del blog,«Escribir avisos de seguridad: 5 mejores prácticas para los proveedores«

Metodología: El análisis de esta entrada de blog se basa en el conjunto de datos de Tenable de más de 20 billones de aspectos de los datos de amenazas, vulnerabilidades y activos, recopilados de más de 10 fuentes diferentes, incluyendo el código abierto, telemetría de escaneo anónimo y fuentes de inteligencia comercial. Los datos se originó del lago de datos para fines de análisis.

Cálculo de datos Zero Day*: Solo aquellas vulnerabilidades que se han divulgado a los proveedores en 2020 y también divulgadas públicamente ya sea por la investigación zero Day Research de Tenable o programas similares al 20 de noviembre de 2020 han sido consideradas en el conjunto de datos. Las referencias incluyen: Día Cero Tenible, ZDI, Proyecto Cero (nota: cambio en la política de divulgación no contabilizada ya que TtD no cambió materialmente para los períodos de tiempo considerados)

*Nuevas vulnerabilidades encontradas por los investigadores y reveladas a los proveedores de forma privada para permitir divulgaciones coordinadas

Criterios para la recopilación de datos de vulnerabilidades críticas y de alta gravedad: vulnerabilidades críticas y de alta gravedad publicadas en el año en que el ID de CVE tiene el mismo año. Ejemplo: Para 2020, todos los D de CVE que comienzan con CVE-2020-xxxx. Nota: Vemos resultados similares cuando aflojamos los criterios anteriores para incluir CVEs de años anteriores parcheados en el año siguiente, pero para fines de comparación, ya que estos datos no están disponibles para las vulnerabilidades de 2020 que se parchearán en 2021, utilizamos el factor de normalización mencionado anteriormente para facilitar una comparación más uniforme entre los años. Ejemplo de referencias NVD: 2020 1H Crítico, 2020 1H Alto, 2019 1H Crítico, 2019 1H Alto