El equipo de investigación de seguridad de Qualys ha descubierto una vulnerabilidad crítica en Sudo que data de hace casi 10 años. El bug bautizado como «Baron Samedit» puede ser explotado por cualquier usuario local y afecta una buena parte del ecosistema de distribuciones Linux.

El fallo en cuestión puede ser explotado para ganar privilegios de root, incluso si el usuario no está listado en el archivo sudoers, es decir, el archivo que controla quién, cuáles, con que privilegios y en que máquinas se pueden ejecutar comandos y si se necesitan contraseñas.

Puede ser explotado para ganar acceso root y tomar control total de un servidor

Sudo es una herramienta que permite a un administrador de sistema delegar autoridad para otorgar a ciertos usuarios (o grupos de usuarios) la capacidad de ejecutar algunos (o todos) comandos como root u otro tipo de usuario mientras proporciona un seguimiento de auditoría de los comandos y sus argumentos.

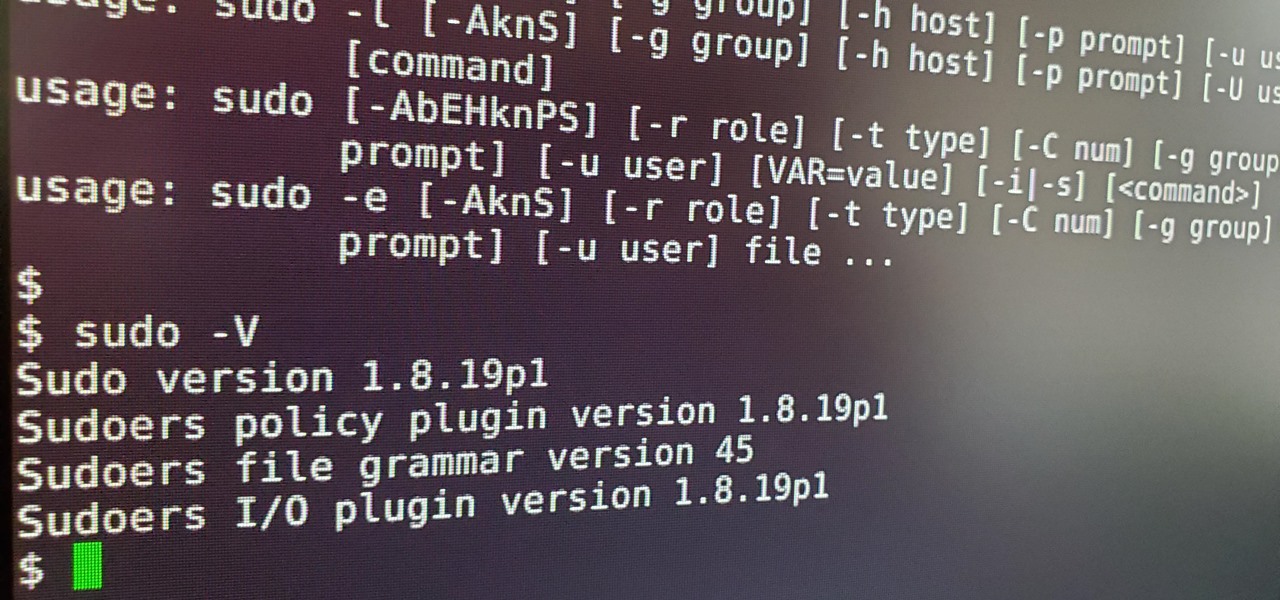

Sudo, además, está disponible en prácticamente todos los sistemas operativos estilo Unix, y esta vulnerabilidad fue introducida en julio de 2011, hace casi 10 años. Baron Samedit afecta todas las versiones legacy desde la 1.8.2 a la 1.8.31p2, y todas las versiones estables de Sudo de la 1.9.0 a la 1.9.5p1 en su configuración por defecto.

Los investigadores pudieron comprobar la existencia de la vulnerabilidad y desarrollar múltiples variantes para explotarla en Ubuntu 20.04, Debian 10, Fedora 33, y Gentoo, pero indican que otros sistemas operativos y distribuciones probablemente estén afectados.

Esta vulnerabilidad puede ser explotada en el mundo real. Por ejemplo, si los operadores de una botnet realizan ataques de fuerza bruta en cuentas de bajo nivel, pueden aprovecharse del bug en una segunda parte del ataque para ayudar a los intrusos a ganar acceso root fácilmente y tomar control total de un servidor hackeado. Y, como han comentado en ZDNet, los ataques de botnets dirigidos hacia sistemas Linux usando fuerza bruta, son bastante comunes en la actualidad.

El fallo fue corregido por el equipo de Sudo, quienes agradecieron a Qualys por su reporte detallado, la recomendación es actualizar cuanto antes los sistemas afectados. La versión 1.9.5p2 de Sudo debe ser instalada o una parcheada por cada proveedor.