El CERT de Japón ha lanzado una nueva versión de su utilidad EmoCheck para detectar nuevas versiones de 64 bits del malware Emotet que comenzó a infectar a los usuarios este mes.

Emotet es uno de los programas maliciosos más activamente distribuidos a través de correos electrónicos utilizando correos electrónicos de phishing con archivos adjuntos maliciosos, incluidos documentos de Word/Excel, accesos directos de Windows , archivos ISO y archivos zip protegidos con contraseña.

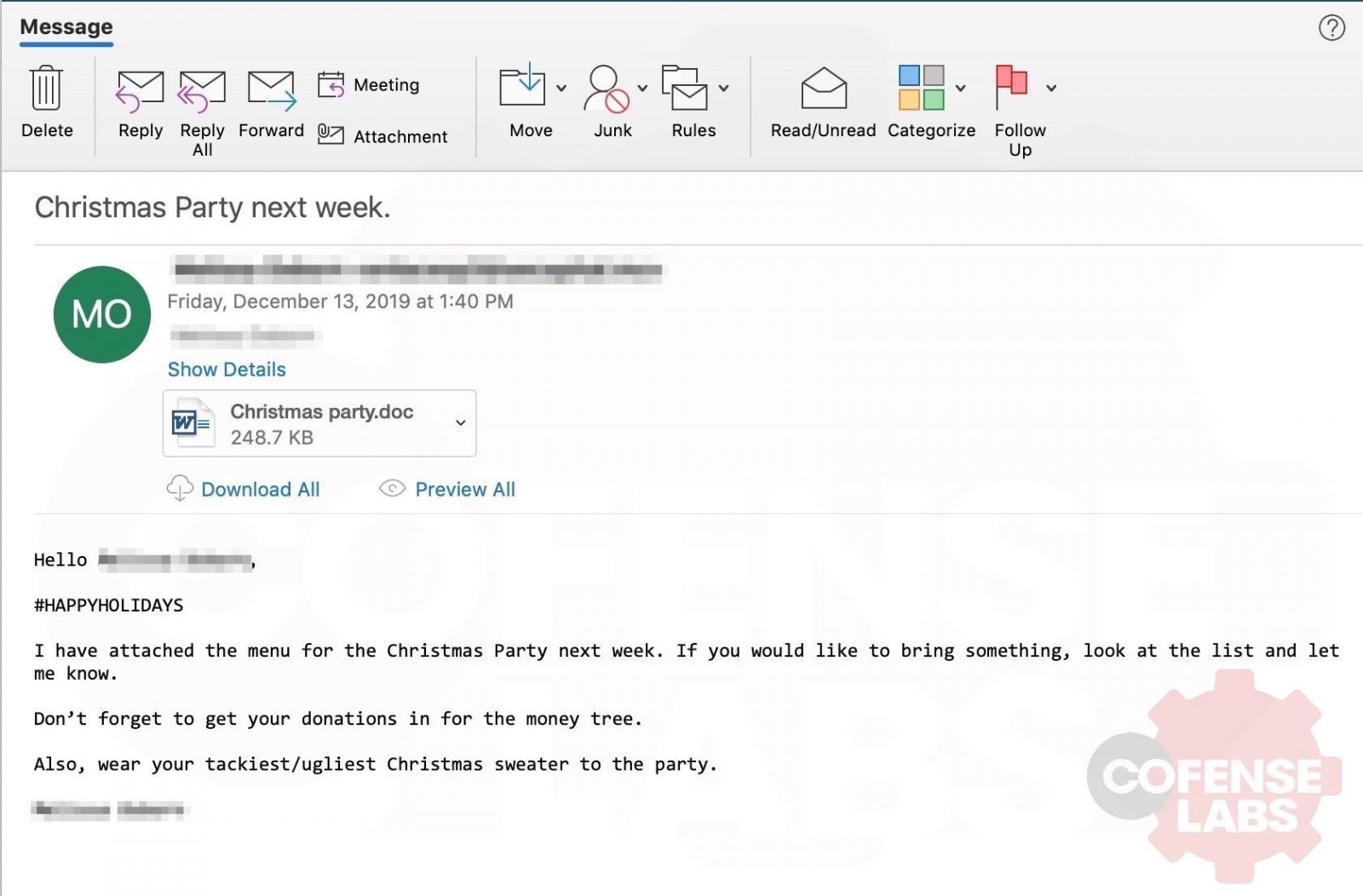

Los correos electrónicos de phishing utilizan señuelos creativos para engañar a los usuarios para que abran los archivos adjuntos, incluidos correos electrónicos de cadena de respuesta , avisos de envío, documentos fiscales, informes contables o incluso invitaciones a fiestas navideñas.

Una vez que un dispositivo está infectado, Emotet robará los correos electrónicos de los usuarios para usarlos en futuros ataques de phishing de cadena de respuesta y descargará más cargas útiles de malware en la computadora.

Dado que el malware adicional suele conducir al robo de datos y ataques de ransomware, es fundamental detectar rápidamente las infecciones de malware de Emotet antes de que se produzcan más daños.

EmoCheck actualizado para versiones de 64 bits

En 2020, el CERT (equipo de respuesta a emergencias informáticas) de Japón lanzó una herramienta gratuita llamada EmoCheck para escanear una computadora en busca de infecciones de Emotet.

Si se detecta uno, mostrará la ruta completa a la infección de malware para que pueda eliminarse.

Sin embargo, a principios de este mes, la pandilla de Emotet cambió a versiones de 64 bits de su cargador y ladrones, lo que hizo que las detecciones existentes fueran menos útiles. Además, con este cambio, la herramienta EmoCheck ya no podía detectar las nuevas versiones de Emotet de 64 bits.

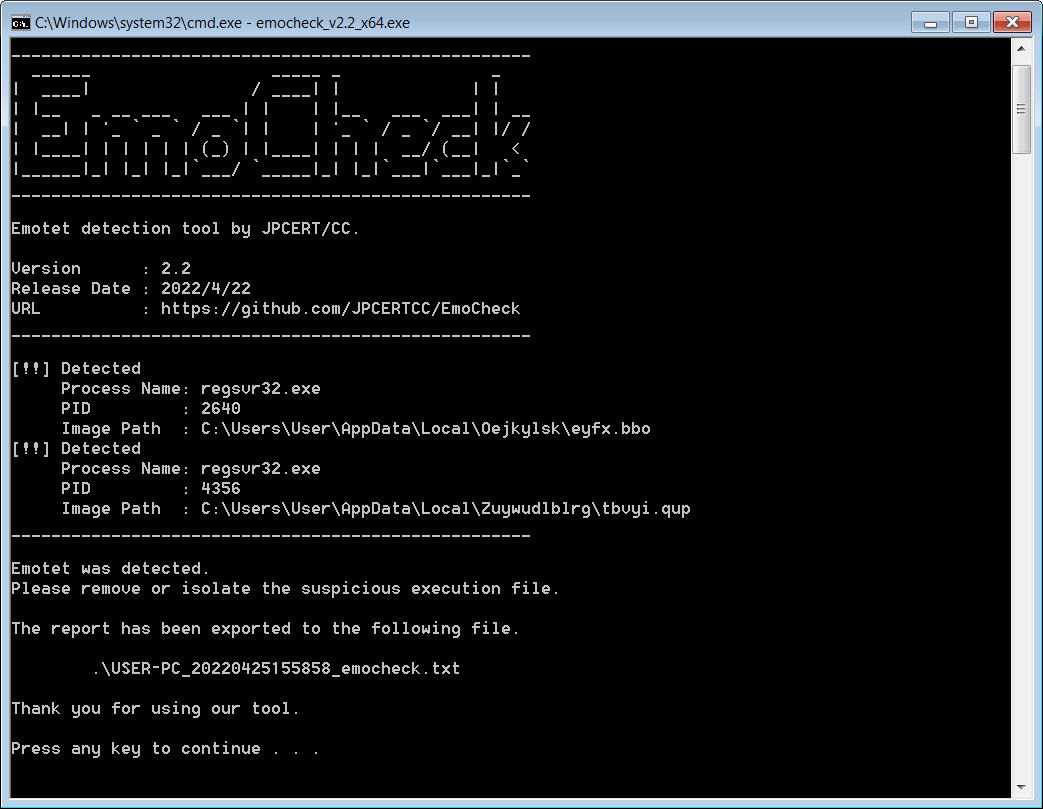

Esta semana, JPCERT lanzó EmoCheck 2.2 para admitir las nuevas versiones de 64 bits y ahora puede detectarlas, como se muestra a continuación.

Para verificar si está infectado con Emotet, puede descargar la utilidad EmoCheck del repositorio GitHub de Japan CERT.

Una vez descargado, haga doble clic en emocheck_x64.exe (versión de 64 bits) o emocheck_x86.exe (versión de 32 bits), según lo que haya descargado.

EmoCheck buscará el troyano Emotet y, si se detecta el malware, mostrará el ID del proceso bajo el que se está ejecutando y la ubicación de la DLL del malware.

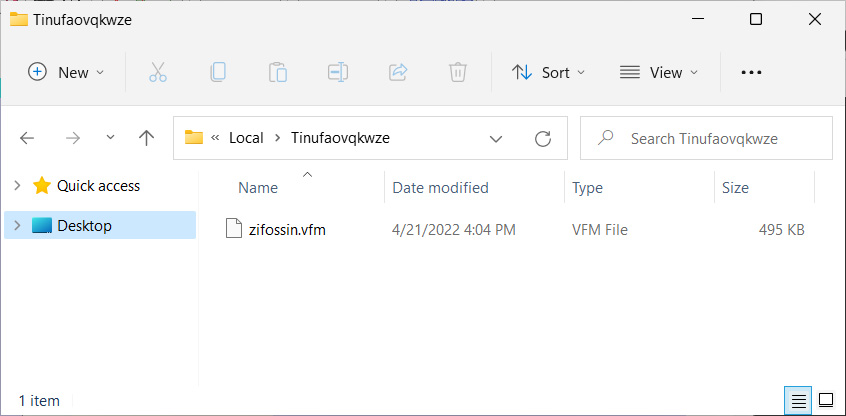

Emotet se está instalando actualmente en una carpeta aleatoria en C:\Users\[username]\AppData\Local. Si bien el malware Emotet es una DLL, no tendrá la extensión DLL sino una extensión aleatoria de tres letras, como .bbo o .qvp.

A continuación se puede ver un ejemplo de una infección de malware Emotet instalada.

EmoCheck también creará un registro en la misma carpeta que el programa que contiene la información detectada, permitiéndole consultarla según sea necesario.

Si ejecuta EmoCheck y descubre que está infectado, debe abrir inmediatamente el Administrador de tareas y finalizar el proceso enumerado, generalmente regsvr32.exe.

Luego, debe escanear su computadora con un software antivirus confiable para asegurarse de que no se haya instalado otro malware en su dispositivo.

Esta herramienta puede ser útil para los administradores de Windows, quienes pueden ejecutarla al iniciar sesión para detectar infecciones de Emotet en su red.

Fuente: Bleeping Computer