Microsoft aborda 108 CVE, incluido CVE-2021-28310, que supuestamente ha sido explotado en la naturaleza, así como cuatro nuevas vulnerabilidades de ejecución remota de código en Microsoft Exchange.

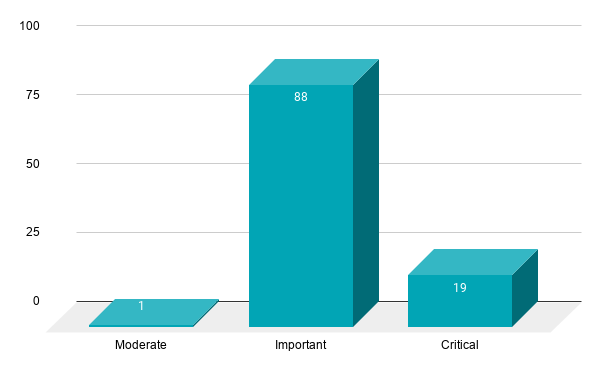

- 19 CRÍTICO

- 88 IMPORTANTE

- 1 MODERADO

- 0 BAJO

Microsoft parcheó 108 CVE en el lanzamiento del martes de parches de abril de 2021 , incluidos 19 CVE calificados como críticos, 88 calificados como importantes y 1 calificado como moderado.

El lanzamiento del martes de parches de este mes incluye correcciones para

- Inicio de sesión web de Azure AD

- Azure DevOps

- Azure Sphere

- Microsoft Edge (basado en cromo)

- Microsoft Exchange Server

- Componente de gráficos de Microsoft

- API de mensajería de Internet de Microsoft

- Microsoft NTFS

- Microsoft Office Excel

- Microsoft Office Outlook

- Microsoft Office SharePoint

- Microsoft Office Word

- Biblioteca de códecs de Microsoft Windows

- Voz de Microsoft Windows

- Software de código abierto

- Servidor DNS

- Hyper-V

- Visual Studio

- Código de Visual Studio

- Visual Studio Code – Extensión de problemas y solicitudes de extracción de GitHub

- Código de Visual Studio: herramientas de Kubernetes

- Visual Studio Code – Extensión de Maven para Java

- Caché de compatibilidad de aplicaciones de Windows

- Extensiones de implementación de Windows AppX

- Controlador de consola de Windows

- Centro de diagnóstico de Windows

- Controlador antimalware de inicio temprano de Windows

- Windows ELAM

- Seguimiento de eventos de Windows

- Windows Installer

- Kernel de Windows

- reproductor de medios de Windows

- Sistema de archivos de red de Windows

- Filtro de superposición de Windows

- Mapeo de puertos de Windows

- Registro de Windows

- Tiempo de ejecución de llamada a procedimiento remoto de Windows

- Administrador de recursos de Windows

- Modo de núcleo seguro de Windows

- Aplicación de controlador y servicios de Windows

- Servidor SMB de Windows

- TCP / IP de Windows

- Windows Win32K

- Servicio de configuración automática de WLAN de Windows.

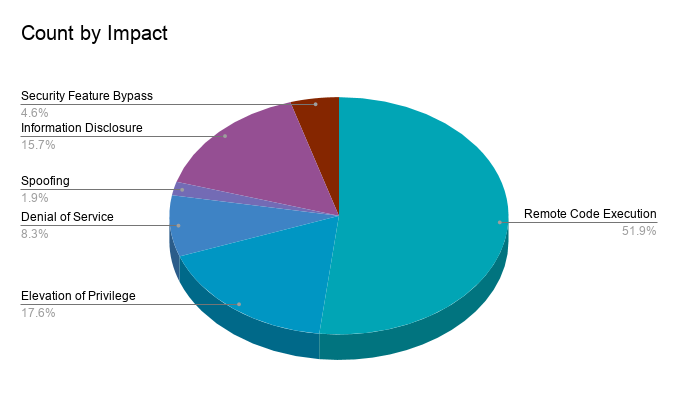

Las vulnerabilidades de ejecución remota de código (RCE) representaron casi el 52% de las vulnerabilidades parcheadas este mes, seguidas de Elevación de privilegios (EoP) en 17,6%.

CRÍTICO

CVE-2021-28480, CVE-2021-28481, CVE-2021-28482 y CVE-2021-28483 | Vulnerabilidad de ejecución remota de código de Microsoft Exchange Server

CVE-2021-28480 , CVE-2021-28481 , CVE-2021-28482 y CVE-2021-28483 son cuatro vulnerabilidades de RCE en Microsoft Exchange Server. El descubrimiento de estos cuatro defectos se atribuye a la Agencia de Seguridad Nacional (NSA). Dos de las cuatro fallas, CVE-2021-28480 y CVE-2021-28481, son vulnerabilidades de autenticación previa, lo que significa que pueden ser explotadas por atacantes remotos no autenticados sin la necesidad de interacción del usuario.

Si bien no se ha informado de una prueba de concepto pública (PoC) o de la explotación salvaje de estas vulnerabilidades, estos parches siguen a la divulgación de cuatro vulnerabilidades de día cero en Exchange que fueron ampliamente explotadas después de su lanzamiento en un sitio fuera de banda. (OOB) en marzo, solo una semana antes del lanzamiento del martes de parches de marzo de 2021 . Microsoft Exchange es, sin duda, un objetivo popular tanto para los atacantes como para los investigadores de seguridad, con varios equipos que demuestran intentos exitosos de explotación contra Exchange en el Pwn2Own anual de Zero Day Initiativecompetencia. Teniendo en cuenta la explotación generalizada del último lote de vulnerabilidades de Exchange Server y la gravedad de estas fallas recientemente reveladas, los administradores deben colocarlas en la parte superior de su lista de prioridades de parcheo.IMPORTANTE

CVE-2021-28310 | Vulnerabilidad de elevación de privilegios de Win32k

CVE-2021-28310 es una vulnerabilidad EoP en Desktop Window Manager o dwm.exe. La vulnerabilidad ha sido explotada en la naturaleza como un día cero según los investigadores de Kaspersky, quienes compartieron detalles sobre la falla en una publicación de blog . Kaspersky dice que esta vulnerabilidad EoP probablemente haya sido explotada por «varios actores de amenazas» y encadenada junto con otros exploits basados en navegador para escapar de los entornos aislados.

No está claro si este día cero en particular se usó junto con un día cero separado basado en el navegador o vulnerabilidades basadas en el navegador sin parches. No nos sorprendería ver que los actores de amenazas aprovechan esta vulnerabilidad con un día cero basado en el navegador, ya que la mayoría de las vulnerabilidades de día cero reveladas el año pasado estaban en los navegadores, según los hallazgos de nuestro informe retrospectivo del panorama de amenazas de 2020 .CRÍTICO

CVE-2021-28329, CVE-2021-28330, CVE-2021-28331, CVE-2021-28332, CVE-2021-28333, CVE-2021-28334, CVE-2021-28335, CVE-2021-28336, CVE- 2021-28337, CVE-2021-28338, CVE-2021-28339 y CVE-2021-28343 | Vulnerabilidad de ejecución remota de código en tiempo de ejecución de llamada a procedimiento remoto

CVE-2021-28329 , CVE-2021-28330 , CVE-2021-28331 , CVE-2021-28332 , CVE-2021-28333 , CVE-2021-28334 , CVE-2021-28335 , CVE-2021-28336 , CVE- 2021-28337 , CVE-2021-28338 , CVE-2021-28339 y CVE-2021-28343 son doce vulnerabilidades de RCE en el tiempo de ejecución de llamada a procedimiento remoto (RPC) en Microsoft Windows. Yuki Chen informó a Microsoft de estos CVE con calificación crítica, jefe de 360 Vulnerability Research Group y 360 Vulcan Team. Chen es responsable de informar las 27 vulnerabilidades de RPC en el martes de parches de abril de 2021 de Microsoft (tabla a continuación) y también fue responsable de la divulgación de 9 vulnerabilidades de RPC abordadas en el martes de parches de enero de 2021 de Microsoft . A las 27 vulnerabilidades se les asignó una puntuación CVSSv3 de 8,8 y Microsoft las destacó como «Explotación menos probable». La explotación de estas vulnerabilidades requeriría acceso a la red y una cuenta con pocos privilegios según las puntuaciones CVSSv3 asignadas por Microsoft.

| CVE | Gravedad |

|---|---|

| CVE-2021-28329 | Crítico |

| CVE-2021-28330 | Crítico |

| CVE-2021-28331 | Crítico |

| CVE-2021-28332 | Crítico |

| CVE-2021-28333 | Crítico |

| CVE-2021-28334 | Crítico |

| CVE-2021-28335 | Crítico |

| CVE-2021-28336 | Crítico |

| CVE-2021-28337 | Crítico |

| CVE-2021-28338 | Crítico |

| CVE-2021-28339 | Crítico |

| CVE-2021-28343 | Crítico |

| CVE-2021-28327 | Importante |

| CVE-2021-28340 | Importante |

| CVE-2021-28341 | Importante |

| CVE-2021-28342 | Importante |

| CVE-2021-28344 | Importante |

| CVE-2021-28345 | Importante |

| CVE-2021-28346 | Importante |

| CVE-2021-28352 | Importante |

| CVE-2021-28353 | Importante |

| CVE-2021-28354 | Importante |

| CVE-2021-28355 | Importante |

| CVE-2021-28356 | Importante |

| CVE-2021-28357 | Importante |

| CVE-2021-28358 | Importante |

| CVE-2021-28434 | Importante |

Soluciones Tenable

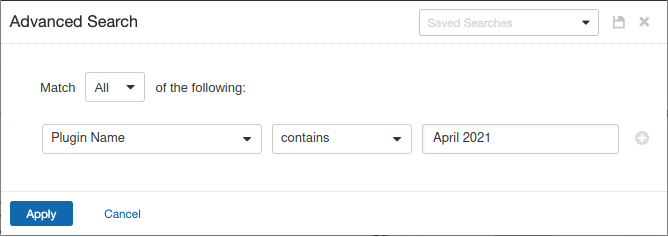

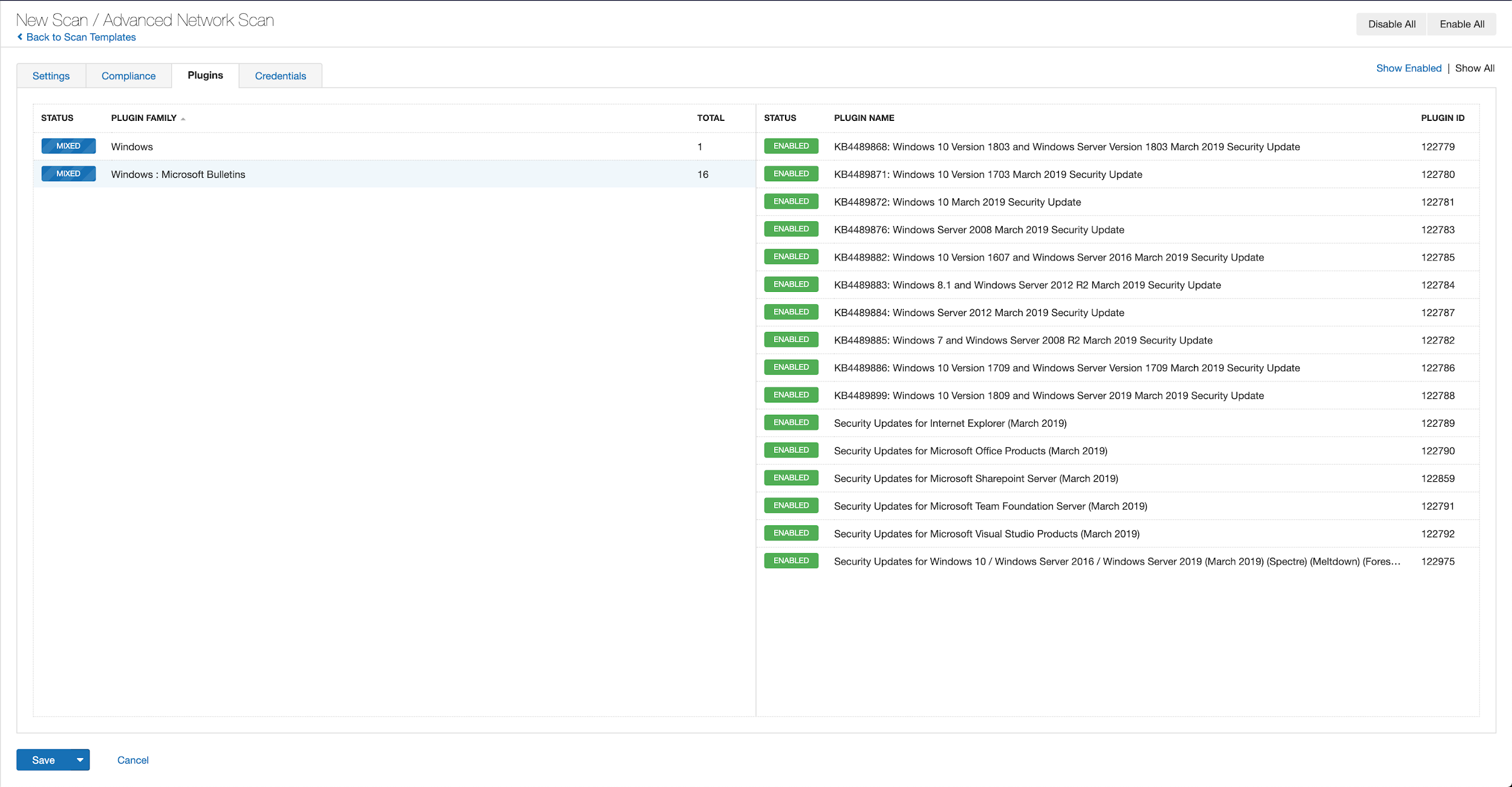

Los usuarios pueden crear escaneos que se centren específicamente en nuestros complementos de Patch Tuesday. Desde un nuevo escaneo avanzado, en la pestaña de complementos, configure un filtro avanzado para el nombre del complemento que contiene abril de 2021 .

Con ese filtro configurado, haga clic en las familias de complementos a la izquierda y habilite cada complemento que aparece en el lado derecho. Nota: Si sus familias a la izquierda dicen Activado, entonces todos los complementos de esa familia están configurados. Desactive a toda la familia antes de seleccionar los complementos individuales para este análisis. Aquí hay un ejemplo de marzo de 2019 usando Tenable.io :

Puede encontrar una lista de todos los complementos lanzados para la actualización del martes de parches de abril de 2021 de Tenable aquí . Como siempre, recomendamos parchear los sistemas lo antes posible y escanear regularmente su entorno para identificar aquellos sistemas que aún no se han parcheado.